热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

wavey

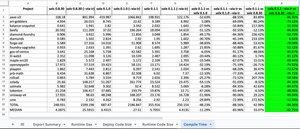

说实话,"打破solc"并不在我的宾果卡上,但我们现在就是这样。

看看solx在@solidity_lang编译时间上的巨大收益。

... 等你看到运行时的燃气费用和代码大小的收益时,简直让人瞠目结舌👀

wavey8月7日 21:38

对@solidity_lang只有爱,但在M1 Max处理器上,via-ir的编译时间这么长真是太疯狂了。

我能够在@the_matter_labs的solx上将同一代码库缩短到<1分钟。

这可是10倍的提升!那边的工作真棒。

2.76K

wavey 已转发

Aave 的 $GHO 稳定币常被描述为该协议下一个重要的收入驱动因素。但当你查看数字时,GHO 更像是一个亏损引导者。

在供应方面,约有 1.64 亿美元的 GHO 以约 5.5% 的年利率被借出。在需求方面,sGHO 储蓄代币持有约 1.54 亿美元,并支付约 9% 的年收益率。这意味着 DAO 每月带来约 75 万美元的利息,但支付约 116 万美元,净亏损约 39 万美元/月。

为了保持 GHO 的流动性,DAO 还在支付流动性费用。GHO 流动性委员会的第四阶段预算每季度分配 65 万 GHO 用于以太坊和 30 万 GHO 用于 Arbitrum(共 95 万美元)。稍后的提案寻求授权支出 350 万 GHO 用于持续运营。

现在,一个新的“CEX Earn”提案请求 500 万 GHO 以激励中心化交易所的存款和营销。综合来看,这些激励计划的总支出达数千万美元。

总的来说,GHO 可能使 Aave 每月在负盈亏中损失近 100 万美元。

支持者指出,铸造 1 个 GHO 理论上带来的收入相当于 10 美元的传统借贷。但这种收入并没有转化为 DAO 的利益。

一个亏损的收入驱动因素,依赖于大量补贴,是不可持续的。如果 DAO 停止这些支付,GHO 的需求将迅速下降。可持续增长将需要有机的使用案例和需求来源,而不是无休止的激励。对借款人和贷款人来说,更合理的利率似乎是合乎逻辑的第一步。

对于那些更了解 @aave 现状的人来说,计划进行哪些更改以使 sGHO 收益与借款利率对齐?GHO 将如何产生不依赖于 DAO 战争资金补贴的有机需求?如果有明确的盈利路径,我很乐意了解。也许 @Token_Logic 或 @lemiscate 的某个人会知道。

3.1K

考虑到当时的情况,这是令人难以置信的成就。有很多值得感激的地方。

但@ResupplyFi是专门为这个稳定币时代打造的。通过用户的信任、实际收入和虚幻的社区得到加强。

更多即将到来。

动力达到历史最高水平。向前!

Resupply8月1日 20:25

Resupply 的 1000 万美元坏账已全部偿还。

与最近的漏洞相关的 880 万美元坏账最初已偿还。

剩余的 113 万美元已通过从 @yearnfi 获得的贷款覆盖,并将逐步使用来自 Convex 和 Yearn Finance 的质押 $RSUP 头寸所产生的协议收入偿还。

这正式将最后的坏账降至零。

1.11K

这是2025年最引人注目的安全发现,个人认为:

一个“零日漏洞”,黑客们悄悄地在布局,赌它会保持隐藏,直到未来的收益增长。

幸好被好人及时发现了。

@deeberiroz @pcaversaccio @dedaub 的出色工作

sudo rm -rf --no-preserve-root /2025年7月10日

事情变得更加复杂:Etherscan 被欺骗显示错误的实现合约的方式是基于在同一个前置交易中设置两个不同的代理槽。因此,Etherscan 使用某种启发式方法,结合不同的存储槽来检索实现合约。

有一个旧的 OpenZeppelin 代理使用了以下槽:`keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

我们现在还有标准的 EIP-1967 槽 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

所以发生的事情是,旧的 OpenZeppelin 代理槽被写入了良性的实现地址 _和_ 标准的 EIP-1967 槽也被写入了恶意的实现地址。由于 Etherscan 首先查询旧的代理槽,因此它首先检索到了看起来良好的那个,从而显示了它。

6.03K

在我看来,这是2025年最引人注目的安全发现:

一个“零日漏洞”,黑客们悄悄地在布局,赌它会保持隐藏,直到未来的收益增长。

幸好被好人及时发现了。

@deeberiroz @pcaversaccio @deeberiroz 的出色工作。

sudo rm -rf --no-preserve-root /2025年7月10日

事情变得更加复杂:Etherscan 被欺骗显示错误的实现合约的方式是基于在同一个前置交易中设置两个不同的代理槽。因此,Etherscan 使用某种启发式方法,结合不同的存储槽来检索实现合约。

有一个旧的 OpenZeppelin 代理使用了以下槽:`keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

我们现在还有标准的 EIP-1967 槽 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

所以发生的事情是,旧的 OpenZeppelin 代理槽被写入了良性的实现地址 _和_ 标准的 EIP-1967 槽也被写入了恶意的实现地址。由于 Etherscan 首先查询旧的代理槽,因此它首先检索到了看起来良好的那个,从而显示了它。

372

热门

排行

收藏

链上热点

X 热门榜

近期融资

最受认可