Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

terapeuta: "cierra los ojos y imagina tu lugar feliz"

yo:

Curve Finance18 feb 2021

Hemos modificado ligeramente la lista de pools por conveniencia. ¡Esperamos que te guste!

21,58K

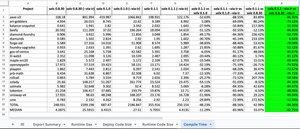

no voy a mentir, "interrumpir solc" no estaba en mi tarjeta de bingo, pero aquí estamos.

mira estas enormes ganancias para solx sobre @solidity_lang en tiempo de compilación.

... y solo espera a que veas las ganancias en el gas de tiempo de ejecución + tamaño del código 👀

wavey7 ago, 21:38

nada más que amor por @solidity_lang, pero los tiempos de compilación de via-ir tan largos en un procesador M1 Max son simplemente una locura.

pude reducir la misma base de código a menos de 1 minuto en solx de @the_matter_labs

¡eso es una mejora de 10x! gran trabajo que se está haciendo allí.

2,83K

wavey republicó

El stablecoin $GHO de Aave a menudo se describe como el próximo gran generador de ingresos del protocolo. Pero cuando miras los números, GHO es más un líder de pérdidas.

En el lado de la oferta, ~$164M de GHO están prestados a ~5.5% APR. En el lado de la demanda, el token de ahorro sGHO tiene ~$154M y paga ~9% APY. Eso significa que el DAO genera ~$0.75M al mes en intereses pero paga ~$1.16M, un déficit neto de aproximadamente $0.39M/mes.

Para mantener GHO líquido, el DAO también está pagando por la liquidez. Los presupuestos de la fase IV del Comité de Liquidez de GHO asignan 650k GHO para Ethereum y 300k GHO para Arbitrum cada trimestre ($950k). Una propuesta posterior buscó la autoridad para gastar 3.5M GHO en operaciones continuas.

Ahora, una nueva propuesta de 'CEX Earn' pide 5M GHO para incentivar depósitos en intercambios centralizados y marketing. Combinados, estos programas de incentivos suman decenas de millones de dólares.

En total, GHO probablemente le está costando a Aave cerca de $1m en PnL negativo por mes.

Los defensores señalan que 1 GHO acuñado supuestamente genera los mismos ingresos que $10 de préstamos tradicionales. Pero esos ingresos no se están materializando en un beneficio para el DAO.

Un generador de ingresos que pierde dinero y depende de fuertes subsidios no es sostenible. Si el DAO detiene estos pagos, la demanda de GHO caerá rápidamente. El crecimiento sostenible requerirá casos de uso orgánicos y fuentes de demanda, no incentivos interminables. Tasas más racionales para prestatarios y prestamistas parecen ser el primer paso lógico.

Preguntas para aquellos más cercanos a lo que está sucediendo en @aave - ¿Qué cambios están planeados para alinear los rendimientos de sGHO con las tasas de préstamo, si es que hay alguno? ¿Cómo generará GHO una demanda orgánica que no dependa de subsidios del tesoro del DAO? Estoy feliz de aprender si hay un camino claro hacia la rentabilidad. Quizás alguien en @Token_Logic o @lemiscate lo sepa.

3,1K

logro increíble dadas las circunstancias. mucho por lo que estar agradecido.

pero @ResupplyFi está diseñado específicamente para esta era de stablecoins. fortalecido por la confianza de los usuarios, ingresos reales y una comunidad increíble.

más por venir.

motivación en máximos históricos. ¡adelante!

Resupply1 ago, 20:25

La deuda incobrable de $10 millones de Resupply ha sido pagada en su totalidad.

Se pagaron inicialmente $8.8 millones en deuda incobrable asociada con el reciente exploit.

Los $1.13 millones restantes han sido cubiertos por un préstamo asegurado de @yearnfi y se reembolsarán gradualmente utilizando los ingresos del protocolo generados por las posiciones apostadas de $RSUP de Convex y Yearn Finance.

Esto lleva oficialmente la última de las deudas incobrables a cero.

1,13K

esta es la descubrimiento de seguridad más fascinante de 2025, en mi opinión:

un "zero‑day" que los hackers estaban posicionando en silencio, apostando a que permanecería oculto mientras el pago futuro creciera.

afortunadamente, fue atrapado justo a tiempo por los buenos.

trabajo excepcional de @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 jul 2025

Se vuelve aún más sofisticado: la forma en que Etherscan fue engañado para mostrar el contrato de implementación incorrecto se basa en establecer 2 slots de proxy diferentes en la misma transacción de frontrunning. Así que Etherscan utiliza una cierta heurística que incorpora diferentes slots de almacenamiento para recuperar el contrato de implementación.

Hay un antiguo proxy de OpenZeppelin que utilizó el siguiente slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Ahora también tenemos el slot estándar EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Entonces, lo que sucedió es que el antiguo slot de proxy de OpenZeppelin se escribió con la dirección de implementación benigna _y_ el slot estándar EIP-1967 también se escribió con la dirección de implementación maliciosa. Dado que Etherscan consulta primero el antiguo slot de proxy, recuperó primero el que parecía benigno y, por lo tanto, lo mostró.

6,06K

este es el hallazgo de seguridad más fascinante de 2025, en mi opinión:

un "zero‑day" que los hackers estaban posicionando en silencio, apostando a que permanecería oculto mientras el pago futuro creciera.

gracías a Dios fue atrapado justo a tiempo por los buenos.

trabajo excepcional de @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 jul 2025

Se vuelve aún más sofisticado: la forma en que Etherscan fue engañado para mostrar el contrato de implementación incorrecto se basa en establecer 2 slots de proxy diferentes en la misma transacción de frontrunning. Así que Etherscan utiliza una cierta heurística que incorpora diferentes slots de almacenamiento para recuperar el contrato de implementación.

Hay un antiguo proxy de OpenZeppelin que utilizó el siguiente slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Ahora también tenemos el slot estándar EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Entonces, lo que sucedió es que el antiguo slot de proxy de OpenZeppelin se escribió con la dirección de implementación benigna _y_ el slot estándar EIP-1967 también se escribió con la dirección de implementación maliciosa. Dado que Etherscan consulta primero el antiguo slot de proxy, recuperó primero el que parecía benigno y, por lo tanto, lo mostró.

387

algo que me gusta de las auditorías de @electisec:

los hallazgos se rastrean como problemas en github. dando a los desarrolladores y auditores un hilo de discusión y un historial para cada elemento.

esto es mucho más conveniente y colaborativo que otros compromisos que he tenido, que implican gestionar PDFs o documentos de Word.

2K

Parte superior

Clasificación

Favoritos

En tendencia on-chain

En tendencia en X

Principales fondos recientes

Más destacado