المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

NGL ، لم يكن "Disrupt Solc" على بطاقة البنغو الخاصة بي ، ولكن ها نحن ذا.

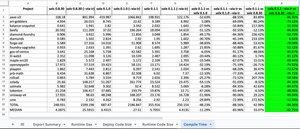

تحقق من هذه المكاسب الهائلة ل Solx على مدى @solidity_lang في وقت الترجمة.

... وانتظر فقط حتى ترى المكاسب في وقت التشغيل Gas + حجم 👀 الكود

wavey7 أغسطس، 21:38

لا شيء سوى الحب @solidity_lang ، ولكن التجميع عبر الأشعة تحت الحمراء هذا الوقت الطويل على معالج M1 Max أمر مجنون.

كان قادرا على الحصول على نفس قاعدة التعليمات البرمجية إلى < 1 دقيقة على Solx من @the_matter_labs

هذا تحسن 10 أضعاف! عمل رائع يحدث هناك.

2.82K

wavey أعاد النشر

غالبا ما توصف $GHO عملة مستقرة من Aave بأنها محرك الإيرادات الكبير التالي للبروتوكول. ولكن عندما تنظر إلى الأرقام ، فإن GHO هي أكثر من قائد خاسر

على جانب العرض ، يتم اقتراض ~ 164 مليون دولار من GHO بنسبة ~ 5.5٪ APR. على جانب الطلب ، يحتفظ رمز التوفير sGHO ب ~ 154 مليون دولار ويدفع ~ 9٪ APY. هذا يعني أن DAO يجلب ~ 0.75 مليون دولار شهريا من الفائدة ولكنه يدفع ~ 1.16 مليون دولار ، وهو عجز صافي يبلغ حوالي 0.39 مليون دولار شهريا.

للحفاظ على سيولة GHO ، تدفع DAO أيضا مقابل السيولة. تخصص ميزانيات المرحلة الرابعة للجنة السيولة GHO 650 ألف GHO ل Ethereum و 300 ألف GHO للتحكيم كل ربع سنة (950 ألف دولار). سعى اقتراح لاحق إلى الحصول على سلطة إنفاق 3.5 مليون GHO على العمليات المستمرة.

الآن ، يطلب اقتراح "CEX Earn" الجديد من 5 ملايين GHO لتحفيز ودائع الصرف المركزية والتسويق. مجتمعة ، تصل هذه البرامج الحوافزية إلى عشرات الملايين من الدولارات.

إجمالا ، من المحتمل أن تكلف GHO Aave ما يكفي بما يكفي من 1 مليون دولار من الأرباح والخسارة السلبية شهريا.

يلاحظ المدافعون أن 1 GHO الذي تم سكه من المفترض أن يجلب نفس الإيرادات مثل 10 دولارات من الاقتراض التقليدي. لكن هذه الإيرادات لا تتحقق لتصبح فائدة ل DAO.

محرك الإيرادات الذي يخسر المال ويعتمد على الإعانات الثقيلة ليس مستداما. إذا أوقف DAO هذه المدفوعات ، فسينخفض الطلب على GHO بسرعة. سيتطلب النمو المستدام حالات استخدام عضوية ومصارف طلب ، وليس حوافز لا نهاية لها. تبدو أسعار الفائدة الأكثر عقلانية للمقترضين والمقرضين هي الخطوة الأولى المنطقية

أسئلة لأولئك الأقرب إلى ما يحدث في @aave - ما هي التغييرات المخطط لها لمواءمة عوائد sGHO مع معدلات الاقتراض ، إن وجدت؟ كيف ستولد GHO طلبا عضويا لا يعتمد على الإعانات من صندوق DAO؟ يسعدني معرفة ما إذا كان هناك طريق واضح للربحية. ربما يعرف شخص ما في @Token_Logic أو @lemiscate

3.1K

إنجاز لا يصدق في ظل الظروف. الكثير لنكون ممتنين له.

لكن @ResupplyFi مصمم خصيصا لهذا العصر من العملات المستقرة. معززة بثقة المستخدمين والإيرادات الحقيقية والمجتمع غير الواقعي.

المزيد في المستقبل.

الدافع في أعلى مستوياته على الإطلاق. ف صاعدا!

Resupply1 أغسطس، 20:25

تم سداد الديون المعدومة لشركة Resupply البالغة 10 ملايين دولار بالكامل.

تم سداد 8.8 مليون دولار من الديون المعدومة المرتبطة بالاستغلال الأخير في البداية.

تمت تغطية المبلغ المتبقي البالغ 1.13 مليون دولار من خلال قرض مضمون من @yearnfi وسيتم سداده تدريجيا باستخدام إيرادات البروتوكول الناتجة عن مراكز $RSUP Convex و Yearn Finance.

هذا يرفع رسميا آخر الديون المعدومة إلى الصفر.

1.12K

this is 2025’s most fascinating security find imo:

a "zero‑day" that hackers were quietly positioning upon, betting it'd stay hidden while the future payoff grew.

thankfully caught just in time by the good guys.

outstanding work by @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 يوليو 2025

يصبح الأمر أكثر خيالية: الطريقة التي تم خداع بها Etherscan تظهر عقد التنفيذ الخاطئ تعتمد على تعيين فتحتين مختلفتين للوكيل في نفس البث الأمامي. لذلك يستخدم Etherscan إرشادا معينا يتضمن فتحات تخزين مختلفة لاسترداد عقد التنفيذ.

هناك وكيل قديم بواسطة OpenZeppelin استخدم الفتحة التالية: 'keccak256 ("org.zeppelinos.proxy.implementation")' = '0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3'

لدينا الآن أيضا فتحة EIP-1967 القياسية 'bytes32 (uint256 (keccak256 ('eip1967.proxy.implementation')) - 1)' = '0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc'

إذن ما حدث هو أن فتحة وكيل OpenZeppelin القديمة تمت كتابتها مع عنوان التنفيذ الحميد _ و _ تمت كتابة فتحة EIP-1967 القياسية أيضا مع عنوان التنفيذ الضار. نظرا لأن Etherscan يستفسر أولا عن فتحة البروكسي القديمة ، فقد استرد المظهر الحميد أولا وبالتالي يعرضه.

6.05K

هذا هو البحث عن الأمان الأكثر روعة في عام 2025 IMO:

"يوم الصفر" الذي كان المتسللون يتمركزون عليه بهدوء ، ويراهنون على أنه سيظل مخفيا بينما تنمو المردود المستقبلي.

لحسن الحظ تم القبض عليه في الوقت المناسب من قبل الأخيار

عمل متميز من قبل @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 يوليو 2025

يصبح الأمر أكثر خيالية: الطريقة التي تم خداع بها Etherscan تظهر عقد التنفيذ الخاطئ تعتمد على تعيين فتحتين مختلفتين للوكيل في نفس البث الأمامي. لذلك يستخدم Etherscan إرشادا معينا يتضمن فتحات تخزين مختلفة لاسترداد عقد التنفيذ.

هناك وكيل قديم بواسطة OpenZeppelin استخدم الفتحة التالية: 'keccak256 ("org.zeppelinos.proxy.implementation")' = '0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3'

لدينا الآن أيضا فتحة EIP-1967 القياسية 'bytes32 (uint256 (keccak256 ('eip1967.proxy.implementation')) - 1)' = '0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc'

إذن ما حدث هو أن فتحة وكيل OpenZeppelin القديمة تمت كتابتها مع عنوان التنفيذ الحميد _ و _ تمت كتابة فتحة EIP-1967 القياسية أيضا مع عنوان التنفيذ الضار. نظرا لأن Etherscan يستفسر أولا عن فتحة البروكسي القديمة ، فقد استرد المظهر الحميد أولا وبالتالي يعرضه.

380

الأفضل

المُتصدِّرة

التطبيقات المفضلة

رائج على السلسة

رائج على منصة X

أهم عمليات التمويل الأخيرة

الأبرز