Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

Terapeuta: "Feche os olhos e imagine seu lugar feliz"

me:

Curve Finance18 de fev. de 2021

Modificamos ligeiramente a lista de piscinas por conveniência. Espero que gostem!

21,57K

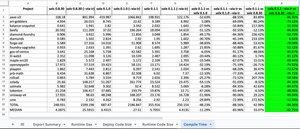

NGL, "Disrupt Solc" não estava no meu cartão de bingo, mas aqui estamos.

Confira esses ganhos maciços para o SOLx ao longo do @solidity_lang em tempo de compilação.

... e espere até ver os ganhos em tempo de execução gas + tamanho do código 👀

wavey7 de ago., 21:38

nada além de amor por @solidity_lang, mas tempos de compilação via-ir tão longos em um processador M1 Max é simplesmente uma loucura.

Consegui obter a mesma base de código até < 1min no Solx do @the_matter_labs

Isso é uma melhoria de 10x! ótimo trabalho acontecendo por lá.

2,83K

wavey repostou

A stablecoin $GHO da Aave é frequentemente descrita como o próximo grande gerador de receita do protocolo. Mas quando você olha para os números, o GHO é mais um líder de perdas

Do lado da oferta, ~ $ 164 milhões de GHO são emprestados a ~ 5,5% APR. Do lado da demanda, o token de poupança sGHO detém ~ US$ 154 milhões e paga ~ 9% APY. Isso significa que o DAO traz ~ US$ 0,75 milhão por mês em juros, mas paga ~ US$ 1,16 milhão, um déficit líquido de cerca de US$ 0,39 milhão/mês.

Para manter o GHO líquido, o DAO também está pagando pela liquidez. Os orçamentos da fase IV do Comitê de Liquidez da GHO alocam 650k GHO para Ethereum e 300k GHO para Arbitrum a cada trimestre ($950k). Uma proposta posterior buscou autoridade para gastar 3,5 milhões de GHO em operações contínuas.

Agora, uma nova proposta 'CEX Earn' pede 5 milhões de GHO para incentivar depósitos e marketing centralizados em exchanges. Combinados, esses programas de incentivo chegam a dezenas de milhões de dólares.

Ao todo, o GHO provavelmente está custando à Aave perto o suficiente de US $ 1 milhão em PnL negativo por mês.

Os defensores observam que 1 GHO cunhado supostamente traz a mesma receita que US $ 10 de empréstimos tradicionais. Mas essa receita não está se materializando em um benefício para o DAO.

Um gerador de receita que perde dinheiro e depende de subsídios pesados não é sustentável. Se o DAO interromper esses pagamentos, a demanda por GHO cairá rapidamente. O crescimento sustentável exigirá casos de uso orgânicos e sumidouros de demanda, não incentivos infinitos. Taxas mais racionais para mutuários e credores parecem ser o primeiro passo lógico

Perguntas para aqueles mais próximos do que está acontecendo no @aave - Quais mudanças estão planejadas para alinhar os rendimentos do sGHO com as taxas de empréstimo, se houver? Como o GHO gerará demanda orgânica que não dependa de subsídios do baú de guerra do DAO? Fico feliz em saber se há um caminho claro para a lucratividade. Talvez alguém em @Token_Logic ou @lemiscate saiba

3,1K

conquista incrível, dadas as circunstâncias. Muito pelo que ser grato.

Mas @ResupplyFi foi desenvolvido especificamente para esta era de stablecoins. fortalecido pela confiança dos usuários, receita real e uma comunidade irreal.

mais por vir.

motivação em todos os tempos mais altos. avante!

Resupply1 de ago., 20:25

A dívida incobrável de US $ 10 milhões da Resupply foi paga integralmente.

US$ 8,8 milhões em dívidas incobráveis associadas à recente exploração foram inicialmente pagas.

Os US$ 1,13 milhão restantes foram cobertos por um empréstimo garantido pela @yearnfi e serão gradualmente reembolsados usando a receita de protocolo gerada pelas posições de $RSUP em participação da Convex e da Yearn Finance.

Isso traz oficialmente o último da dívida incobrável a zero.

1,12K

Este é o achado de segurança mais fascinante de 2025 IMO:

um "dia zero" sobre o qual os hackers estavam se posicionando silenciosamente, apostando que permaneceria oculto enquanto a recompensa futura crescia.

felizmente pego bem a tempo pelos mocinhos.

excelente trabalho de @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 de jul. de 2025

Fica ainda mais sofisticado: a maneira como o Etherscan foi enganado mostrando o contrato de implementação errado é baseada na configuração de 2 slots de proxy diferentes no mesmo frontrunning tx. Portanto, o Etherscan usa uma certa heurística que incorpora diferentes slots de armazenamento para recuperar o contrato de implementação.

Há um proxy antigo do OpenZeppelin que usou o seguinte slot: 'keccak256("org.zeppelinos.proxy.implementation")' = '0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3'

Agora também temos o slot padrão EIP-1967 'bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)' = '0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc'

Então, o que aconteceu é que o antigo slot de proxy OpenZeppelin foi gravado com o endereço de implementação benigno _e_ o slot padrão EIP-1967 também foi gravado com o endereço de implementação malicioso. Como o Etherscan consulta primeiro o slot de proxy antigo, ele recuperou o de aparência benigna primeiro e, portanto, o exibiu.

6,05K

Este é o achado de segurança mais fascinante de 2025 IMO:

um "dia zero" sobre o qual os hackers estavam se posicionando silenciosamente, apostando que permaneceria oculto enquanto a recompensa futura crescia.

felizmente pego bem a tempo pelos mocinhos.

excelente trabalho de @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 de jul. de 2025

Fica ainda mais sofisticado: a maneira como o Etherscan foi enganado mostrando o contrato de implementação errado é baseada na configuração de 2 slots de proxy diferentes no mesmo frontrunning tx. Portanto, o Etherscan usa uma certa heurística que incorpora diferentes slots de armazenamento para recuperar o contrato de implementação.

Há um proxy antigo do OpenZeppelin que usou o seguinte slot: 'keccak256("org.zeppelinos.proxy.implementation")' = '0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3'

Agora também temos o slot padrão EIP-1967 'bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)' = '0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc'

Então, o que aconteceu é que o antigo slot de proxy OpenZeppelin foi gravado com o endereço de implementação benigno _e_ o slot padrão EIP-1967 também foi gravado com o endereço de implementação malicioso. Como o Etherscan consulta primeiro o slot de proxy antigo, ele recuperou o de aparência benigna primeiro e, portanto, o exibiu.

381

Algo que eu gosto nas auditorias @electisec:

As descobertas são rastreadas como problemas do GitHub. dando aos desenvolvedores + auditores um tópico de discussão e histórico para cada item.

isso é muito mais conveniente e colaborativo do que outros compromissos que tive, que envolvem o gerenciamento de PDFs ou documentos do Word.

1,99K

Melhores

Classificação

Favoritos

Em alta on-chain

Em alta no X

Principais fundos da atualidade

Mais notável