Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

terapeuta: "chiudi gli occhi e immagina il tuo posto felice"

io:

Curve Finance18 feb 2021

Abbiamo leggermente modificato l'elenco delle pool per comodità. Speriamo che ti piaccia!

21,59K

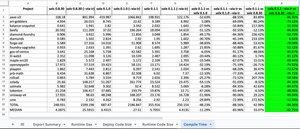

devo ammettere, "disrupt solc" non era sulla mia scheda del bingo, ma eccomi qui.

guarda questi guadagni enormi per solx rispetto a @solidity_lang nel tempo di compilazione.

... e aspetta solo di vedere i guadagni nel gas di runtime + dimensione del codice 👀

wavey7 ago, 21:38

niente ma amore per @solidity_lang, ma i tempi di compilazione via-ir così lunghi su un processore M1 Max sono semplicemente pazzeschi.

sono riuscito a ridurre lo stesso codice a < 1min su solx da @the_matter_labs

questo è un miglioramento di 10 volte! ottimo lavoro che si sta facendo lì.

2,84K

wavey ha ripubblicato

La stablecoin $GHO di Aave è spesso descritta come il prossimo grande motore di entrate del protocollo. Ma quando si guardano i numeri, GHO è più un prodotto in perdita.

Dal lato dell'offerta, ~$164M di GHO è preso in prestito a ~5.5% APR. Dal lato della domanda, il token di risparmio sGHO detiene ~$154M e paga ~9% APY. Ciò significa che il DAO incassa ~$0.75M al mese in interessi ma paga ~$1.16M, con un deficit netto di circa $0.39M/mese.

Per mantenere GHO liquido, il DAO sta anche pagando per la liquidità. I budget della fase IV del GHO Liquidity Committee allocano 650k GHO per Ethereum e 300k GHO per Arbitrum ogni trimestre ($950k). Una proposta successiva ha cercato l'autorità per spendere 3.5M GHO per le operazioni continuative.

Ora, una nuova proposta ‘CEX Earn’ chiede 5M GHO per incentivare i depositi negli exchange centralizzati e il marketing. Combinati, questi programmi di incentivazione ammontano a decine di milioni di dollari.

In totale, GHO sta probabilmente costando ad Aave quasi $1m in PnL negativo al mese.

Gli sostenitori notano che 1 GHO coniato porta suppostamente le stesse entrate di $10 di prestiti tradizionali. Ma quelle entrate non si stanno materializzando in un beneficio per il DAO.

Un motore di entrate che perde denaro e dipende da pesanti sussidi non è sostenibile. Se il DAO smette di effettuare questi pagamenti, la domanda per GHO scenderà rapidamente. Una crescita sostenibile richiederà casi d'uso organici e fonti di domanda, non incentivi infiniti. Tassi più razionali per i mutuatari e i prestatori sembrano essere il primo passo logico.

Domande per coloro che sono più vicini a ciò che sta accadendo su @aave - Quali cambiamenti sono previsti per allineare i rendimenti di sGHO con i tassi di prestito, se ce ne sono? Come genererà GHO una domanda organica che non dipenda dai sussidi del tesoro del DAO? Sono felice di apprendere se c'è un chiaro percorso verso la redditività. Forse qualcuno di @Token_Logic o @lemiscate lo saprà.

3,1K

risultato incredibile date le circostanze. tanto di cui essere grati.

ma @ResupplyFi è progettato appositamente per questa era di stablecoin. rafforzato dalla fiducia degli utenti, da entrate reali e da una comunità straordinaria.

altro in arrivo.

motivazione ai massimi storici. avanti!

Resupply1 ago, 20:25

I 10 milioni di dollari di crediti inesigibili di Resupply sono stati pagati per intero.

Inizialmente sono stati pagati 8,8 milioni di dollari di crediti inesigibili associati al recente exploit.

I restanti 1,13 milioni di dollari sono stati coperti da un prestito garantito da @yearnfi e saranno gradualmente rimborsati utilizzando le entrate del protocollo generate dalle posizioni $RSUP in staking di Convex e Yearn Finance.

Questo porta ufficialmente a zero l'ultimo dei crediti inesigibili.

1,14K

this is 2025’s most fascinating security find imo:

a "zero‑day" that hackers were quietly positioning upon, betting it'd stay hidden while the future payoff grew.

thankfully caught just in time by the good guys.

outstanding work by @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 lug 2025

Diventa ancora più sofisticato: il modo in cui Etherscan è stato ingannato a mostrare il contratto di implementazione errato si basa sull'impostazione di 2 diversi slot proxy nella stessa transazione di frontrunning. Quindi Etherscan utilizza una certa euristica che incorpora diversi slot di archiviazione per recuperare il contratto di implementazione.

C'è un vecchio proxy di OpenZeppelin che utilizzava il seguente slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Ora abbiamo anche lo slot standard EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Quindi, ciò che è successo è che il vecchio slot proxy di OpenZeppelin è stato scritto con l'indirizzo di implementazione benigno _e_ lo slot standard EIP-1967 è stato scritto anche con l'indirizzo di implementazione malevolo. Poiché Etherscan interroga prima il vecchio slot proxy, ha recuperato prima quello che sembrava benigno e quindi lo ha visualizzato.

6,06K

questa è la scoperta di sicurezza più affascinante del 2025 secondo me:

un "zero‑day" su cui gli hacker si stavano silenziosamente posizionando, scommettendo che sarebbe rimasto nascosto mentre il guadagno futuro cresceva.

fortunatamente catturato giusto in tempo dai buoni.

lavoro eccezionale di @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 lug 2025

Diventa ancora più sofisticato: il modo in cui Etherscan è stato ingannato a mostrare il contratto di implementazione errato si basa sull'impostazione di 2 diversi slot proxy nella stessa transazione di frontrunning. Quindi Etherscan utilizza una certa euristica che incorpora diversi slot di archiviazione per recuperare il contratto di implementazione.

C'è un vecchio proxy di OpenZeppelin che utilizzava il seguente slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Ora abbiamo anche lo slot standard EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Quindi, ciò che è successo è che il vecchio slot proxy di OpenZeppelin è stato scritto con l'indirizzo di implementazione benigno _e_ lo slot standard EIP-1967 è stato scritto anche con l'indirizzo di implementazione malevolo. Poiché Etherscan interroga prima il vecchio slot proxy, ha recuperato prima quello che sembrava benigno e quindi lo ha visualizzato.

394

qualcosa che mi piace degli audit di @electisec:

le scoperte vengono tracciate come problemi su github. dando ai dev e agli auditor un thread di discussione e una cronologia per ogni elemento.

questo è molto più conveniente e collaborativo rispetto ad altri impegni che ho avuto, che comportano la gestione di pdf o documenti Word.

2,01K

Principali

Ranking

Preferiti

On-chain di tendenza

Di tendenza su X

Principali fondi recenti

Più popolari