Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

terapeuta: "fecha os olhos e imagina o teu lugar feliz"

eu:

Curve Finance18/02/2021

Modificámos ligeiramente a lista de pools para conveniência. Esperamos que gostem!

21,58K

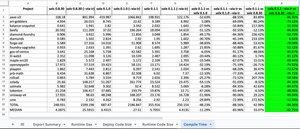

não vou mentir, "destruir solc" não estava no meu cartão de bingo, mas aqui estamos.

veja esses ganhos massivos para solx sobre @solidity_lang em tempo de compilação.

... e apenas espere até ver os ganhos em gás de tempo de execução + tamanho do código 👀

wavey7/08, 21:38

nada além de amor por @solidity_lang, mas os tempos de compilação via-ir tão longos num processador M1 Max é simplesmente loucura.

consegui reduzir a mesma base de código para menos de 1min no solx da @the_matter_labs

isso é uma melhoria de 10x! ótimo trabalho acontecendo por lá.

2,83K

wavey republicou

A stablecoin $GHO da Aave é frequentemente descrita como o próximo grande motor de receita do protocolo. Mas quando você olha para os números, o GHO é mais um líder de perda.

Do lado da oferta, ~$164M de GHO está emprestado a ~5,5% de APR. Do lado da demanda, o token de poupança sGHO detém ~$154M e paga ~9% de APY. Isso significa que o DAO arrecada cerca de ~$0,75M por mês em juros, mas paga cerca de ~$1,16M, resultando em um déficit líquido de cerca de $0,39M/mês.

Para manter o GHO líquido, o DAO também está pagando pela liquidez. Os orçamentos da fase IV do Comitê de Liquidez do GHO alocam 650k GHO para Ethereum e 300k GHO para Arbitrum a cada trimestre ($950k). Uma proposta posterior buscou autorização para gastar 3,5M GHO em operações contínuas.

Agora, uma nova proposta ‘CEX Earn’ pede 5M GHO para incentivar depósitos em exchanges centralizadas e marketing. Juntas, esses programas de incentivo somam dezenas de milhões de dólares.

No total, o GHO provavelmente está custando à Aave cerca de $1M em PnL negativo por mês.

Os defensores observam que 1 GHO cunhado supostamente traz a mesma receita que $10 de empréstimos tradicionais. Mas essa receita não está se materializando em um benefício para o DAO.

Um motor de receita que perde dinheiro e depende de subsídios pesados não é sustentável. Se o DAO parar esses pagamentos, a demanda por GHO cairá rapidamente. O crescimento sustentável exigirá casos de uso orgânicos e fontes de demanda, não incentivos infinitos. Taxas mais racionais para tomadores e credores parecem ser o primeiro passo lógico.

Perguntas para aqueles mais próximos do que está acontecendo na @aave - Que mudanças estão planejadas para alinhar os rendimentos do sGHO com as taxas de empréstimo, se houver? Como o GHO gerará demanda orgânica que não dependa de subsídios do cofre de guerra do DAO? Fico feliz em aprender se há um caminho claro para a lucratividade. Talvez alguém na @Token_Logic ou @lemiscate saiba.

3,1K

realização incrível dadas as circunstâncias. muito pelo que ser grato.

mas @ResupplyFi foi projetado especificamente para esta era de stablecoins. fortalecido pela confiança dos usuários, receita real e uma comunidade incrível.

mais por vir.

motivação em níveis máximos. em frente!

Resupply1/08, 20:25

A dívida incobrável de $10M da Resupply foi paga na íntegra.

$8.8M em dívida incobrável associada ao recente exploit foi inicialmente liquidada.

Os restantes $1.13M foram cobertos por um empréstimo garantido da @yearnfi e serão gradualmente reembolsados utilizando a receita do protocolo gerada pelas posições staked de $RSUP da Convex e da Yearn Finance.

Isto traz oficialmente a última dívida incobrável a zero.

1,13K

esta é a descoberta de segurança mais fascinante de 2025, na minha opinião:

um "zero‑day" que os hackers estavam silenciosamente posicionando, apostando que permaneceria escondido enquanto o retorno futuro crescia.

felizmente, foi apanhado a tempo pelos bons.

trabalho excepcional de @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10/07/2025

Fica ainda mais sofisticado: a forma como o Etherscan foi enganado a mostrar o contrato de implementação errado baseia-se na definição de 2 slots de proxy diferentes na mesma transação de frontrunning. Assim, o Etherscan utiliza uma certa heurística que incorpora diferentes slots de armazenamento para recuperar o contrato de implementação.

Há um proxy antigo da OpenZeppelin que usou o seguinte slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Agora também temos o slot padrão EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

O que aconteceu foi que o slot do proxy antigo da OpenZeppelin foi escrito com o endereço de implementação benigno _e_ o slot padrão EIP-1967 também foi escrito com o endereço de implementação malicioso. Como o Etherscan consulta primeiro o slot do proxy antigo, ele recuperou o que parecia benigno primeiro e, assim, o exibiu.

6,05K

esta é a descoberta de segurança mais fascinante de 2025, na minha opinião:

um "zero‑day" que os hackers estavam silenciosamente posicionando, apostando que permaneceria oculto enquanto o retorno futuro crescia.

felizmente, foi apanhado a tempo pelos bons.

trabalho excepcional de @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10/07/2025

Fica ainda mais sofisticado: a forma como o Etherscan foi enganado a mostrar o contrato de implementação errado baseia-se na definição de 2 slots de proxy diferentes na mesma transação de frontrunning. Assim, o Etherscan utiliza uma certa heurística que incorpora diferentes slots de armazenamento para recuperar o contrato de implementação.

Há um proxy antigo da OpenZeppelin que usou o seguinte slot: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Agora também temos o slot padrão EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

O que aconteceu foi que o slot do proxy antigo da OpenZeppelin foi escrito com o endereço de implementação benigno _e_ o slot padrão EIP-1967 também foi escrito com o endereço de implementação malicioso. Como o Etherscan consulta primeiro o slot do proxy antigo, ele recuperou o que parecia benigno primeiro e, assim, o exibiu.

384

algo que gosto sobre as auditorias da @electisec:

as descobertas são acompanhadas como problemas no github. dando aos desenvolvedores + auditores um tópico de discussão e um histórico para cada item.

isto é muito mais conveniente e colaborativo do que outros envolvimentos que tive, que envolvem a gestão de PDFs ou documentos do Word.

2K

Top

Classificação

Favoritos

Tendências on-chain

Popular no X

Principais financiamentos atuais

Mais notável