Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

terapeuta: "zamknij oczy i wyobraź sobie swoje szczęśliwe miejsce"

ja:

Curve Finance18 lut 2021

Nieco zmodyfikowaliśmy listę puli dla wygody. Mamy nadzieję, że ci się spodoba!

21,59K

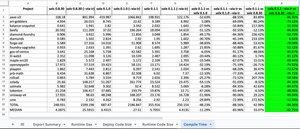

szczerze mówiąc, "zakłócić solc" nie było na mojej liście, ale oto jesteśmy.

sprawdź te ogromne zyski dla solx w porównaniu do @solidity_lang w czasie kompilacji.

... a poczekaj, aż zobaczysz zyski w czasie działania gazu + rozmiarze kodu 👀

wavey7 sie, 21:38

nic tylko miłość do @solidity_lang, ale czasy kompilacji via-ir tak długie na procesorze M1 Max są po prostu szalone.

udało mi się zredukować ten sam kod do < 1 min na solx od @the_matter_labs

to 10-krotna poprawa! świetna praca tam się dzieje.

2,84K

Użytkownik wavey udostępnił ponownie

Stablecoin $GHO od Aave jest często opisywany jako kolejny duży czynnik przychodowy protokołu. Ale gdy spojrzysz na liczby, GHO jest bardziej liderem strat.

Po stronie podaży, ~$164M GHO jest pożyczane z oprocentowaniem ~5.5% rocznie. Po stronie popytu, token oszczędnościowy sGHO posiada ~$154M i płaci ~9% rocznie. Oznacza to, że DAO przynosi ~$0.75M miesięcznie z odsetek, ale wypłaca ~$1.16M, co daje netto deficyt około $0.39M/miesiąc.

Aby utrzymać płynność GHO, DAO również płaci za płynność. Budżety fazy IV Komitetu Płynności GHO przydzielają 650k GHO dla Ethereum i 300k GHO dla Arbitrum co kwartał ($950k). Późniejsza propozycja starała się o uprawnienia do wydania 3.5M GHO na kontynuację operacji.

Teraz nowa propozycja 'CEX Earn' prosi o 5M GHO, aby zachęcić do depozytów na giełdach centralnych i marketingu. Łącznie te programy zachęt sięgają dziesiątek milionów dolarów.

W sumie, GHO prawdopodobnie kosztuje Aave blisko $1m w negatywnym PnL miesięcznie.

Zwolennicy zauważają, że 1 GHO wyemitowany rzekomo przynosi takie same przychody jak $10 tradycyjnego pożyczania. Ale te przychody nie materializują się w korzyści dla DAO.

Czynnik przychodowy, który generuje straty i zależy od dużych subsydiów, nie jest zrównoważony. Jeśli DAO zaprzestanie tych wypłat, popyt na GHO szybko spadnie. Zrównoważony wzrost będzie wymagał organicznych przypadków użycia i miejsc popytu, a nie niekończących się zachęt. Bardziej racjonalne stawki dla pożyczkobiorców i pożyczkodawców wydają się logicznym pierwszym krokiem.

Pytania dla tych, którzy są bliżej tego, co się dzieje w @aave - Jakie zmiany są planowane, aby dostosować zyski z sGHO do stawek pożyczkowych, jeśli w ogóle? Jak GHO wygeneruje organiczny popyt, który nie polega na subsydiach z wojennej kasy DAO? Chętnie dowiem się, czy istnieje jasna droga do rentowności. Może ktoś z @Token_Logic lub @lemiscate będzie wiedział.

3,1K

niesamowite osiągnięcie biorąc pod uwagę okoliczności. wiele do wdzięczności.

ale @ResupplyFi jest stworzony z myślą o tej erze stablecoinów. wzmocniony zaufaniem użytkowników, rzeczywistymi przychodami i niesamowitą społecznością.

więcej wkrótce.

motywacja na najwyższych poziomach. naprzód!

Resupply1 sie, 20:25

Nieściągalny dług Resupply w wysokości 10 mln USD został w pełni spłacony.

Początkowo spłacono 8,8 mln USD złych długów związanych z niedawnym exploitem.

Pozostałe 1,13 mln USD zostało pokryte pożyczką zabezpieczoną przez @yearnfi i będzie stopniowo spłacane z przychodów z protokołu wygenerowanych z pozycji $RSUP Convex i Yearn Finance.

To oficjalnie sprowadza ostatnie złe długi do zera.

1,13K

to jest najbardziej fascynujące odkrycie zabezpieczeń 2025 roku, moim zdaniem:

"zero-day", na którym hakerzy cicho się pozycjonowali, licząc, że pozostanie ukryty, podczas gdy przyszła wypłata rosła.

na szczęście złapane w samą porę przez dobrych ludzi.

znakomita praca @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 lip 2025

To staje się jeszcze bardziej wyszukane: sposób, w jaki Etherscan został oszukany, aby pokazać niewłaściwy kontrakt implementacji, opiera się na ustawieniu 2 różnych slotów proxy w tej samej transakcji frontrunning. Etherscan używa pewnej heurystyki, która uwzględnia różne sloty pamięci, aby pobrać kontrakt implementacji.

Istnieje stary proxy od OpenZeppelin, który używał następującego slotu: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Mamy teraz również standardowy slot EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Co się stało, to to, że stary slot proxy OpenZeppelin został zapisany z benignym adresem implementacji _i_ standardowy slot EIP-1967 również został zapisany z złośliwym adresem implementacji. Ponieważ Etherscan najpierw zapytuje o stary slot proxy, najpierw pobrał ten wyglądający na nieszkodliwy i w ten sposób go wyświetlił.

6,06K

to jest najbardziej fascynujące odkrycie w dziedzinie bezpieczeństwa w 2025 roku, moim zdaniem:

"zero-day", na którym hakerzy cicho się koncentrowali, licząc, że pozostanie ukryty, podczas gdy przyszła wypłata będzie rosła.

na szczęście złapane w samą porę przez dobrych ludzi.

znakomita praca @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 lip 2025

To staje się jeszcze bardziej wyszukane: sposób, w jaki Etherscan został oszukany, aby pokazać niewłaściwy kontrakt implementacji, opiera się na ustawieniu 2 różnych slotów proxy w tej samej transakcji frontrunning. Etherscan używa pewnej heurystyki, która uwzględnia różne sloty pamięci, aby pobrać kontrakt implementacji.

Istnieje stary proxy od OpenZeppelin, który używał następującego slotu: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Mamy teraz również standardowy slot EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Co się stało, to to, że stary slot proxy OpenZeppelin został zapisany z benignym adresem implementacji _i_ standardowy slot EIP-1967 również został zapisany z złośliwym adresem implementacji. Ponieważ Etherscan najpierw zapytuje o stary slot proxy, najpierw pobrał ten wyglądający na nieszkodliwy i w ten sposób go wyświetlił.

392

coś, co mi się podoba w audytach @electisec:

ustalenia są śledzone jako problemy na githubie. dając deweloperom i audytorom wątek dyskusyjny oraz historię dla każdego elementu.

to jest znacznie bardziej wygodne i współpracy niż inne zaangażowania, które miałem, a które polegały na zarządzaniu plikami PDF lub dokumentami Word.

2K

Najlepsze

Ranking

Ulubione

Trendy onchain

Trendy na X

Niedawne największe finansowanie

Najbardziej godne uwagi