Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

thérapeute : "ferme les yeux et imagine ton endroit heureux"

moi :

Curve Finance18 févr. 2021

Nous avons légèrement modifié la liste des pools pour plus de commodité. J'espère que cela vous plaît !

21,59K

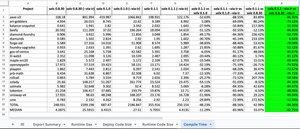

franchement, "disrupt solc" n'était pas sur ma carte de bingo, mais nous y sommes.

regardez ces gains massifs pour solx par rapport à @solidity_lang en temps de compilation.

... et attendez juste de voir les gains en gaz d'exécution + taille du code 👀

wavey7 août, 21:38

rien que de l'amour pour @solidity_lang, mais des temps de compilation via-ir aussi longs sur un processeur M1 Max, c'est juste fou.

j'ai pu réduire le même code à moins d'une minute sur solx de @the_matter_labs

c'est une amélioration de 10x ! un excellent travail se fait là-bas.

2,84K

wavey a reposté

Le stablecoin $GHO d'Aave est souvent décrit comme le prochain grand moteur de revenus du protocole. Mais quand on regarde les chiffres, GHO est plutôt un produit d'appel.

Du côté de l'offre, environ 164 millions de GHO sont empruntés à un taux d'intérêt de 5,5 % APR. Du côté de la demande, le token d'épargne sGHO détient environ 154 millions de dollars et paie environ 9 % APY. Cela signifie que le DAO génère environ 0,75 million de dollars par mois en intérêts mais en paie environ 1,16 million, soit un déficit net d'environ 0,39 million de dollars par mois.

Pour maintenir la liquidité de GHO, le DAO paie également pour la liquidité. Les budgets de la phase IV du Comité de Liquidité GHO allouent 650 000 GHO pour Ethereum et 300 000 GHO pour Arbitrum chaque trimestre (950 000 $). Une proposition ultérieure a demandé l'autorisation de dépenser 3,5 millions de GHO pour les opérations continues.

Maintenant, une nouvelle proposition 'CEX Earn' demande 5 millions de GHO pour inciter les dépôts sur les échanges centralisés et le marketing. Ensemble, ces programmes d'incitation représentent des dizaines de millions de dollars.

Au total, GHO coûte probablement à Aave près d'un million de dollars en PnL négatif par mois.

Les défenseurs notent qu'un GHO frappé apporterait supposément le même revenu que 10 $ d'emprunt traditionnel. Mais ce revenu ne se matérialise pas en un bénéfice pour le DAO.

Un moteur de revenus qui perd de l'argent et dépend de lourdes subventions n'est pas durable. Si le DAO arrête ces paiements, la demande pour GHO chutera rapidement. Une croissance durable nécessitera des cas d'utilisation organiques et des sources de demande, pas des incitations sans fin. Des taux plus rationnels pour les emprunteurs et les prêteurs semblent être la première étape logique.

Questions pour ceux qui sont plus proches de ce qui se passe chez @aave - Quels changements sont prévus pour aligner les rendements sGHO avec les taux d'emprunt, le cas échéant ? Comment GHO générera-t-il une demande organique qui ne repose pas sur les subventions du trésor du DAO ? Heureux d'apprendre s'il existe un chemin clair vers la rentabilité. Peut-être que quelqu'un chez @Token_Logic ou @lemiscate le saura.

3,1K

réalisation incroyable compte tenu des circonstances. beaucoup de choses pour lesquelles être reconnaissant.

mais @ResupplyFi est conçu pour cette ère des stablecoins. renforcé par la confiance des utilisateurs, des revenus réels et une communauté incroyable.

d'autres choses à venir.

la motivation est à son plus haut niveau. en avant!

Resupply1 août, 20:25

La dette irrécouvrable de 10 millions de dollars de Resupply a été entièrement remboursée.

8,8 millions de dollars de dette irrécouvrable associés à l'exploit récent ont été initialement remboursés.

Le reste, soit 1,13 million de dollars, a été couvert par un prêt sécurisé de @yearnfi et sera progressivement remboursé en utilisant les revenus du protocole générés par les positions stakées de $RSUP de Convex et Yearn Finance.

Cela ramène officiellement la dernière des dettes irrécouvrables à zéro.

1,13K

this is 2025’s most fascinating security find imo:

a "zero‑day" that hackers were quietly positioning upon, betting it'd stay hidden while the future payoff grew.

thankfully caught just in time by the good guys.

outstanding work by @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 juil. 2025

C'est encore plus sophistiqué : la façon dont Etherscan a été trompé en affichant le mauvais contrat d'implémentation repose sur la définition de 2 slots de proxy différents dans la même transaction de frontrunning. Ainsi, Etherscan utilise une certaine heuristique qui incorpore différents slots de stockage pour récupérer le contrat d'implémentation.

Il existe un ancien proxy par OpenZeppelin qui utilisait le slot suivant : `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Nous avons maintenant aussi le slot standard EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Ce qui s'est passé, c'est que l'ancien slot de proxy OpenZeppelin a été écrit avec l'adresse d'implémentation bénigne _et_ le slot standard EIP-1967 a également été écrit avec l'adresse d'implémentation malveillante. Puisqu'Etherscan interroge d'abord l'ancien slot de proxy, il a récupéré le premier qui semblait bénin et l'a donc affiché.

6,06K

c'est la découverte de sécurité la plus fascinante de 2025 selon moi :

un "zero‑day" que des hackers positionnaient discrètement, pariant qu'il resterait caché pendant que le bénéfice futur grandissait.

heureusement, il a été attrapé juste à temps par les gentils.

travail exceptionnel de @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 juil. 2025

C'est encore plus sophistiqué : la façon dont Etherscan a été trompé en affichant le mauvais contrat d'implémentation repose sur la définition de 2 slots de proxy différents dans la même transaction de frontrunning. Ainsi, Etherscan utilise une certaine heuristique qui incorpore différents slots de stockage pour récupérer le contrat d'implémentation.

Il existe un ancien proxy par OpenZeppelin qui utilisait le slot suivant : `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Nous avons maintenant aussi le slot standard EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Ce qui s'est passé, c'est que l'ancien slot de proxy OpenZeppelin a été écrit avec l'adresse d'implémentation bénigne _et_ le slot standard EIP-1967 a également été écrit avec l'adresse d'implémentation malveillante. Puisqu'Etherscan interroge d'abord l'ancien slot de proxy, il a récupéré le premier qui semblait bénin et l'a donc affiché.

391

ce que j'aime chez les audits de @electisec :

les résultats sont suivis comme des problèmes sur GitHub, offrant aux développeurs et aux auditeurs un fil de discussion et un historique pour chaque élément.

c'est de loin plus pratique et collaboratif que d'autres engagements que j'ai eus, qui impliquent de gérer des PDF ou des documents Word.

2K

Meilleurs

Classement

Favoris

Tendance on-chain

Tendance sur X

Récents financements de premier plan

Les plus notables