Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

wavey

nhà trị liệu: "nhắm mắt lại và hình dung nơi bạn hạnh phúc"

tôi:

Curve Finance18 thg 2, 2021

Chúng tôi đã điều chỉnh danh sách pool một chút để tiện lợi hơn. Hy vọng bạn thích nó!

21,57K

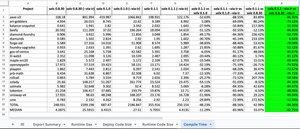

không nói dối, "phá vỡ solc" không nằm trong danh sách dự đoán của tôi, nhưng đây chúng ta đang ở đây.

kiểm tra những lợi nhuận khổng lồ này cho solx so với @solidity_lang trong thời gian biên dịch.

... và chỉ cần chờ cho đến khi bạn thấy lợi nhuận trong gas thời gian chạy + kích thước mã 👀

wavey21:38 7 thg 8

không có gì ngoài tình yêu dành cho @solidity_lang, nhưng thời gian biên dịch via-ir lâu như vậy trên bộ xử lý M1 Max thật điên rồ.

tôi đã có thể giảm cùng một mã nguồn xuống dưới 1 phút trên solx từ @the_matter_labs

đó là một cải tiến 10 lần! công việc tuyệt vời đang diễn ra ở đó.

2,83K

wavey đã đăng lại

Stablecoin $GHO của Aave thường được mô tả là động lực doanh thu lớn tiếp theo của giao thức. Nhưng khi bạn nhìn vào các con số, GHO lại giống như một sản phẩm thua lỗ.

Về phía cung, khoảng 164 triệu USD GHO đang được vay với lãi suất khoảng 5,5% APR. Về phía cầu, token tiết kiệm sGHO nắm giữ khoảng 154 triệu USD và trả lãi suất khoảng 9% APY. Điều đó có nghĩa là DAO thu về khoảng 0,75 triệu USD mỗi tháng từ lãi suất nhưng phải chi ra khoảng 1,16 triệu USD, dẫn đến thâm hụt ròng khoảng 0,39 triệu USD/tháng.

Để giữ cho GHO có tính thanh khoản, DAO cũng đang chi trả cho tính thanh khoản. Ngân sách giai đoạn IV của Ủy ban Thanh khoản GHO phân bổ 650k GHO cho Ethereum và 300k GHO cho Arbitrum mỗi quý (950k USD). Một đề xuất sau đó đã tìm kiếm quyền chi 3,5 triệu GHO cho các hoạt động tiếp theo.

Bây giờ, một đề xuất mới ‘CEX Earn’ yêu cầu 5 triệu GHO để khuyến khích việc gửi tiền và tiếp thị trên sàn giao dịch tập trung. Tổng hợp lại, các chương trình khuyến khích này tiêu tốn hàng chục triệu USD.

Tổng cộng, GHO có khả năng đang khiến Aave thiệt hại gần 1 triệu USD trong PnL âm mỗi tháng.

Các nhà ủng hộ lưu ý rằng 1 GHO được đúc ra được cho là mang lại doanh thu tương đương với 10 USD vay truyền thống. Nhưng doanh thu đó không được chuyển thành lợi ích cho DAO.

Một động lực doanh thu mà thua lỗ và phụ thuộc vào trợ cấp lớn không bền vững. Nếu DAO ngừng các khoản chi trả này, nhu cầu về GHO sẽ giảm nhanh chóng. Tăng trưởng bền vững sẽ cần các trường hợp sử dụng hữu cơ và các nguồn cầu, không phải là các khuyến khích vô tận. Các mức lãi suất hợp lý hơn cho người vay và người cho vay có vẻ như là bước đầu tiên hợp lý.

Câu hỏi cho những ai gần gũi với những gì đang diễn ra tại @aave - Những thay đổi nào được lên kế hoạch để điều chỉnh lợi suất sGHO với lãi suất vay, nếu có? GHO sẽ tạo ra nhu cầu hữu cơ như thế nào mà không phụ thuộc vào trợ cấp từ quỹ chiến tranh của DAO? Rất vui được biết nếu có một con đường rõ ràng đến lợi nhuận. Có thể ai đó tại @Token_Logic hoặc @lemiscate sẽ biết.

3,1K

thành tích đáng kinh ngạc trong hoàn cảnh. Rất nhiều điều để biết ơn.

Nhưng @ResupplyFi được xây dựng có mục đích cho kỷ nguyên stablecoin này. được củng cố bởi sự tin tưởng từ người dùng, doanh thu thực sự và một cộng đồng không có thật.

nhiều hơn nữa sẽ đến.

động lực ở mức cao nhất mọi thời đại. tiếp tục!

Resupply20:25 1 thg 8

Khoản nợ xấu 10 triệu đô la của Resupply đã được thanh toán đầy đủ.

8,8 triệu đô la nợ xấu liên quan đến khai thác gần đây ban đầu đã được trả hết.

1,13 triệu đô la còn lại đã được trang trải bởi một khoản vay được bảo đảm từ @yearnfi và sẽ được hoàn trả dần bằng cách sử dụng doanh thu giao thức được tạo ra từ các vị thế $RSUP đã đặt cọc của Convex và Yearn Finance.

Điều này chính thức đưa khoản nợ xấu cuối cùng về không.

1,12K

đây là phát hiện bảo mật thú vị nhất năm 2025 theo ý kiến của tôi:

một "zero‑day" mà các hacker đã âm thầm chuẩn bị, đặt cược rằng nó sẽ vẫn ẩn giấu trong khi lợi nhuận tương lai gia tăng.

may mắn thay, đã được những người tốt phát hiện kịp thời.

công việc xuất sắc của @deeberiroz @pcaversaccio @dedaub

sudo rm -rf --no-preserve-root /10 thg 7, 2025

Nó trở nên phức tạp hơn: cách mà Etherscan bị lừa hiển thị hợp đồng triển khai sai dựa trên việc thiết lập 2 slot proxy khác nhau trong cùng một giao dịch frontrunning. Vì vậy, Etherscan sử dụng một số heuristics nhất định kết hợp các slot lưu trữ khác nhau để truy xuất hợp đồng triển khai.

Có một proxy cũ của OpenZeppelin đã sử dụng slot sau: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Bây giờ chúng ta cũng có slot tiêu chuẩn EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Vậy điều gì đã xảy ra là slot proxy cũ của OpenZeppelin đã được ghi với địa chỉ triển khai vô hại _và_ slot EIP-1967 tiêu chuẩn cũng đã được ghi với địa chỉ triển khai độc hại. Vì Etherscan truy vấn trước slot proxy cũ, nó đã truy xuất địa chỉ nhìn có vẻ vô hại trước và do đó hiển thị nó.

6,05K

đây là phát hiện bảo mật thú vị nhất năm 2025 theo ý kiến của tôi:

a "zero‑day" mà các hacker đã âm thầm chuẩn bị, đặt cược rằng nó sẽ vẫn ẩn giấu trong khi lợi nhuận tương lai gia tăng.

may mắn thay, đã được những người tốt phát hiện kịp thời.

công việc xuất sắc của @deeberiroz @pcaversaccio @deeberiroz

sudo rm -rf --no-preserve-root /10 thg 7, 2025

Nó trở nên phức tạp hơn: cách mà Etherscan bị lừa hiển thị hợp đồng triển khai sai dựa trên việc thiết lập 2 slot proxy khác nhau trong cùng một giao dịch frontrunning. Vì vậy, Etherscan sử dụng một số heuristics nhất định kết hợp các slot lưu trữ khác nhau để truy xuất hợp đồng triển khai.

Có một proxy cũ của OpenZeppelin đã sử dụng slot sau: `keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

Bây giờ chúng ta cũng có slot tiêu chuẩn EIP-1967 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

Vậy điều gì đã xảy ra là slot proxy cũ của OpenZeppelin đã được ghi với địa chỉ triển khai vô hại _và_ slot EIP-1967 tiêu chuẩn cũng đã được ghi với địa chỉ triển khai độc hại. Vì Etherscan truy vấn trước slot proxy cũ, nó đã truy xuất địa chỉ nhìn có vẻ vô hại trước và do đó hiển thị nó.

383

Điều tôi thích về các cuộc kiểm toán của @electisec:

Các phát hiện được theo dõi như các vấn đề trên github. Cung cấp cho các nhà phát triển và kiểm toán viên một chủ đề thảo luận và lịch sử cho mỗi mục.

Điều này tiện lợi và hợp tác hơn nhiều so với những trải nghiệm khác mà tôi đã có, liên quan đến việc quản lý các tài liệu pdf hoặc Word.

2K

Hàng đầu

Thứ hạng

Yêu thích

Onchain thịnh hành

Thịnh hành trên X

Ví funding hàng đầu gần đây

Được chú ý nhất