熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

wavey

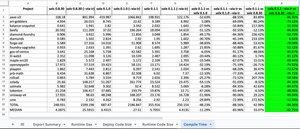

老實說,"顛覆 solc" 這個詞並不在我的賓果卡上,但我們現在就在這裡。

看看 solx 在編譯時間上相對於 @solidity_lang 的巨大收益。

... 等你看到運行時的燃氣費 + 代碼大小的收益時,會更驚訝的 👀

wavey8月7日 21:38

對於 @solidity_lang 只有愛,但在 M1 Max 處理器上,via-ir 的編譯時間這麼長實在是太瘋狂了。

我能夠將相同的代碼庫縮短到 < 1 分鐘,使用 @the_matter_labs 的 solx。

這是 10 倍的改進!那邊的工作做得很棒。

2.82K

wavey 已轉發

Aave 的 $GHO 穩定幣常被描述為該協議的下一個主要收入來源。但當你查看數字時,GHO 更像是一個虧損領導者。

在供應方面,約有 1.64 億美元的 GHO 以約 5.5% 的年利率借出。在需求方面,sGHO 儲蓄代幣持有約 1.54 億美元,並支付約 9% 的年收益率。這意味著 DAO 每月帶來約 75 萬美元的利息,但支付約 116 萬美元,淨虧損約 39 萬美元/月。

為了保持 GHO 的流動性,DAO 也在支付流動性費用。GHO 流動性委員會的第四階段預算每季度分配 65 萬 GHO 用於以太坊和 30 萬 GHO 用於 Arbitrum(共 95 萬美元)。後來的一項提案尋求授權支出 350 萬 GHO 用於持續運營。

現在,一項新的「CEX Earn」提案要求 500 萬 GHO 以激勵集中式交易所的存款和市場推廣。這些激勵計劃合計達到數千萬美元。

總的來說,GHO 可能使 Aave 每月虧損接近 100 萬美元的負 PnL。

支持者指出,1 個 GHO 鑄造據說帶來的收入相當於 10 美元的傳統借貸。但這筆收入並未轉化為 DAO 的利益。

一個虧損的收入來源,依賴於大量補貼,並不可持續。如果 DAO 停止這些支付,對 GHO 的需求將迅速下降。可持續增長將需要有機的使用案例和需求來源,而不是無止境的激勵。對借款人和貸款人來說,更合理的利率似乎是邏輯上的第一步。

對於那些更接近 @aave 的人來說,計劃有哪些變更以使 sGHO 收益與借款利率對齊(如果有的話)?GHO 將如何產生不依賴於 DAO 資金庫補貼的有機需求?如果有明確的盈利路徑,我很高興能學習到。也許 @Token_Logic 或 @lemiscate 的某個人會知道。

3.1K

考慮到當時的情況,這是令人難以置信的成就。有很多值得感激的地方。

但@ResupplyFi是專門為這個穩定幣時代打造的。通過使用者的信任、實際收入和虛幻的社區得到加強。

更多即將到來。

動力達到歷史最高水準。向前!

Resupply8月1日 20:25

Resupply 的 1000 萬美元壞帳已全數償還。

880 萬美元的壞帳與最近的漏洞有關,最初已償還。

剩餘的 113 萬美元已通過 @yearnfi 獲得的貸款來覆蓋,並將逐步使用來自 Convex 和 Yearn Finance 的質押 $RSUP 位置所產生的協議收入進行償還。

這正式將最後的壞帳降至零。

1.12K

這是我認為2025年最引人注目的安全發現:

一個「零日漏洞」,黑客們悄悄地在佈局,賭它會保持隱藏,直到未來的回報增長。

幸好被好人及時發現。

@deeberiroz @pcaversaccio @dedaub 的出色工作

sudo rm -rf --no-preserve-root /2025年7月10日

這變得更加複雜:Etherscan 被欺騙顯示錯誤的實現合約的方式是基於在同一個前置交易中設置兩個不同的代理槽。因此,Etherscan 使用某種啟發式方法,結合不同的存儲槽來檢索實現合約。

有一個舊的 OpenZeppelin 代理使用了以下槽:`keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

我們現在也有標準的 EIP-1967 槽 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

所以發生的事情是,舊的 OpenZeppelin 代理槽被寫入了良性的實現地址 _和_ 標準的 EIP-1967 槽也被寫入了惡意的實現地址。由於 Etherscan 首先查詢舊的代理槽,因此它首先檢索到了看起來良好的那個,從而顯示了它。

6.04K

這是我認為2025年最引人注目的安全發現:

一個「零日漏洞」,黑客們悄悄地在佈局,賭它會保持隱藏,直到未來的回報增長。

幸運的是,及時被好人發現了。

@deeberiroz @pcaversaccio @deeberiroz 的出色工作

sudo rm -rf --no-preserve-root /2025年7月10日

這變得更加複雜:Etherscan 被欺騙顯示錯誤的實現合約的方式是基於在同一個前置交易中設置兩個不同的代理槽。因此,Etherscan 使用某種啟發式方法,結合不同的存儲槽來檢索實現合約。

有一個舊的 OpenZeppelin 代理使用了以下槽:`keccak256("org.zeppelinos.proxy.implementation")` = `0x7050c9e0f4ca769c69bd3a8ef740bc37934f8e2c036e5a723fd8ee048ed3f8c3`

我們現在也有標準的 EIP-1967 槽 `bytes32(uint256(keccak256('eip1967.proxy.implementation')) - 1)` = `0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc`

所以發生的事情是,舊的 OpenZeppelin 代理槽被寫入了良性的實現地址 _和_ 標準的 EIP-1967 槽也被寫入了惡意的實現地址。由於 Etherscan 首先查詢舊的代理槽,因此它首先檢索到了看起來良好的那個,從而顯示了它。

376

熱門

排行

收藏

鏈上熱點

X 熱門榜

近期融資

最受認可