Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

0xTodd

Titular e Investigador |

Sócio na @researchnothing |

Validador na @ebunker_eth |

Long Bitcoin, amo o mundo.

A mais recente emissão da MicroStrategy, o STRC, tornou-se a maior captação de recursos do IPO no mercado de ações dos EUA este ano.

A definição de STRC é bastante complexa, seu nome completo é A série de ações preferenciais perpétuas de taxa de juros variável, que, de forma não rigorosa, pode ser entendida como uma espécie de título.

A emissão inicial foi de 500 milhões de dólares, e o ideal é que tenha sido 5 vezes acima do esperado, arrecadando 2,5 bilhões de dólares, superando os 1,7 bilhões da gigante de energia de gás natural dos EUA, a Venture Global, tornando-se o maior IPO de energia da história dos EUA.

Claro, uma supercaptação de xx por cento é algo comum, do ponto de vista da comunicação, soa melhor.

No entanto, são 2,5 bilhões de dólares reais injetados no mercado de Bitcoin.

O STRC tem uma taxa de juros inicial de 9%, cerca de 2 vezes a taxa de juros dos títulos do governo dos EUA, o que é bastante atraente.

O valor nominal inicial é de 90 dólares, e o preço de resgate oficial garantido no futuro é de 101 dólares.

Seu preço foi projetado para se manter em torno de 100 dólares a longo prazo, portanto, haverá benefícios fiscais sobre ganhos de capital no momento do resgate.

No passado, a MicroStrategy queria emitir títulos com juros muito baixos, mas que poderiam ser convertidos em ações da MicroStrategy no futuro. No entanto, o STRC não pode ser convertido em ações, e é por isso que Saylor disse que a emissão dessas ações não diluirá a MicroStrategy.

Além disso, o STRC tem uma prioridade muito alta, superior ao STRK e STRD, apenas abaixo do STRF.

PS: A MicroStrategy emitiu muitos desses instrumentos financeiros, como STRF, STRK, STRD, e agora temos mais um STRC, fazendo com que essa lista de prioridades fique cada vez mais longa 😂. Para mais detalhes sobre esses instrumentos financeiros, consulte a análise de @xingpt.

O STRC tem uma capacidade de proteção de capital muito forte.

De acordo com a chamada de Saylor mencionada pela Swan Bitcoin, os dividendos dessas ações preferenciais (incluindo STRF, etc.) permanecem seguros mesmo com uma queda de 80% no Bitcoin; mesmo em uma queda extrema de 90%-95%, teoricamente, os dividendos podem ser temporariamente suspensos, mas eventualmente serão compensados.

Além disso, o STRC tem prioridade sobre outras duas ações, para ser sincero, embora tenha apenas alguns anos, não consigo imaginar como seria o Bitcoin caindo para 11 mil dólares 😂.

Portanto, algumas pessoas dizem que o STRC é um título com exposição ao Bitcoin, mas eu não vejo assim. Isso se assemelha mais a um produto de rendimento de dupla moeda em uma faixa super ampla. Se o Bitcoin subir, você recebe altos juros; se o Bitcoin cair drasticamente (-90%), você recebe Bitcoin.

Mas, de qualquer forma, aquele homem é realmente incrível, sempre consegue criar novas maneiras de fazer as pessoas gastarem dinheiro, e assim gera uma ressonância ascendente, trazendo novos altos.

32,48K

O tão aguardado GPT-5 finalmente chegou.

No entanto, dois novos testadores do modelo entrevistados pela Reuters afirmaram que, embora a capacidade de programação do GPT-5 e a sua habilidade em resolver problemas científicos e matemáticos sejam muito fortes, eles acreditam que o salto de GPT-4 para GPT-5 não é tão grande quanto o de GPT-3 para GPT-4.

A razão do gargalo não é difícil de entender — a quantidade de dados é insuficiente.

Há uma expressão muito imprecisa, mas bastante ilustrativa, que diz que, na época do treinamento do GPT-4, já haviam sido coletados praticamente todos os dados disponíveis na internet, criando uma sensação semelhante a ter visto toda a riqueza do mundo.

Portanto, foi por isso que o ex-cientista-chefe da OpenAI, Ilya Sutskever, disse no ano passado que, embora a capacidade de computação esteja aumentando, a quantidade de dados não está aumentando na mesma proporção.

Na verdade, para ser franco, o auge de uma IA generalista por um bom tempo provavelmente será o GPT-5, e a partir daí, as várias empresas de IA certamente se concentrarão em IAs especializadas.

Por exemplo, o especialista em IA da OpenLedger, Ram Kumar, mencionou nesta entrevista que muitas empresas (como a Trust Wallet) querem integrar IA em suas carteiras, mas não podem usar modelos genéricos diretamente — eles não atendem a necessidades específicas e precisam ser personalizados para cada cenário. A OL oferece os protocolos e ferramentas que permitem que isso aconteça.

Outro exemplo é que, no ano passado, a Bloomberg começou a desenvolver o BloombergGPT, treinado com a vasta quantidade de dados proprietários, notícias, dados empresariais e textos da Bloomberg (totalizando mais de 700 bilhões de marcadores). É precisamente por causa desse corpus fechado que ele terá um desempenho muito superior em tarefas financeiras em comparação com LLMs genéricos.

Mais um exemplo é o sistema de condução autônoma da Tesla (FSD), que é treinado com bilhões de milhas de dados de vídeo/telemetria coletados exclusivamente pela Tesla, algo que seus concorrentes não têm. Portanto, há alguns dias, Musk insinuou que, se ele também pudesse obter dados de condução locais da China, a Tesla poderia ter um desempenho excepcional na competição anterior com a Dongchedi.

Assim, a competição acirrada no futuro da IA certamente ocorrerá na pista de dados especializados; depender apenas de dados comuns da internet não será suficiente. Portanto, sistemas de atribuição de dados, como os desenvolvidos pela OpenLedger, se tornarão uma nova infraestrutura.

Imagine, os dados valiosos são valiosos não apenas porque são escassos, mas também porque podem trazer retornos para seus detentores (se você considerar os dados como um ativo), assim como uma casa gera aluguel, os dados também deveriam gerar "aluguel de dados".

Ram disse no vídeo que o Hugging Face é incrível, mas 90% dos conjuntos de dados disponíveis lá não são tão úteis para a implementação comercial.

Portanto, para ter uma IA especializada que possa ser comercializada, é necessário primeiro ter um sistema de atribuição de dados, permitindo que os detentores de dados valiosos disponibilizem seus dados e recebam recompensas, incentivando mais detentores de dados valiosos a fazê-lo, formando um ciclo positivo.

A igualdade trazida pela IA pode estar escondida aqui; no passado, os recursos dos especialistas eram valiosos e exclusivos da classe privilegiada, afinal, o tempo dos especialistas é limitado. Mas na era da IA, e se for uma IA especializada? Ela reduz drasticamente o custo marginal, tornando possível que pessoas comuns utilizem serviços de nível especializado ou quase especializado.

Aguardando ansiosamente o lançamento da mainnet da OL.

Openledger5/08, 14:11

.@TrustWallet é agora um cliente da @OpenLedgerHQ, construindo oficialmente com a nossa tecnologia.

Orgulhosos de apoiar uma das carteiras mais confiáveis do Web3 enquanto abraça a IA verificável.

Ouça @Ramkumartweet e @EowynChen explicarem tudo no @therollupco.

4,89K

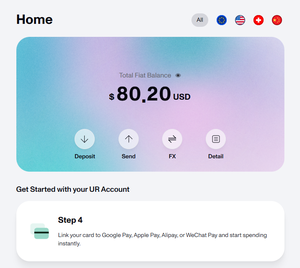

Recebi um relatório de avaliação @URNeobank

Hoje registrei um novo banco Web3, que é o UR, da Mantle.

Experimentei e, no geral, a experiência foi boa:

1. Suporta depósitos em múltiplas cadeias de ETH/USDC/USDT;

2. Taxa de 0,5% para conversão de ativos criptográficos para moeda fiduciária (pode trocar por USD, EUR ou até CNY);

3. A base é o Master Card, que pode ser vinculado ao Google Pay e também ao Alipay;

4. É necessário KYC, atualmente a abertura de conta é gratuita e ainda oferecem 10 U😂.

Após a abertura da conta, fiz uma compra real, comprei algumas coisas no TB, paguei 196 RMB, e o cartão debitou 27,4 USD, a taxa de câmbio também estava boa.

33,75K

Eu realmente não esperava, desde que entrei na indústria, que sempre ouvi a lenda urbana:

"Um homem britânico acidentalmente jogou fora um disco rígido com 8000 bitcoins como lixo."

Depois de 12 anos, em 2025, ainda está sendo atualizado?

Desta vez, ele realmente vai lançar uma moeda 🤦♂️

---linha de separação---

8000 bitcoins agora valem 900 milhões de dólares.

O ex-Po é um engenheiro da cidade de Newport, a terceira maior cidade da região de Gales, no Reino Unido.

Ele jogou fora o disco rígido que continha bitcoins em 2013, resultando em seu descarte em um aterro sanitário.

De acordo com a wiki, ele tentou várias abordagens, comunicou-se com a câmara municipal, ofereceu dinheiro a todos os cidadãos, colaborou com fundos de hedge, contratou especialistas em busca de "caixas pretas", introduziu cães mecânicos e drones, filmou um documentário e até processou a câmara municipal.

Desta vez, ao lançar a moeda (não que eu acredite, apenas estou chocado), ele tokenizou 1/5 dos bitcoins e arrecadou fundos, e por fim, usou os fundos para comprar o aterro.

Na verdade, eu acho que isso tem alguma viabilidade, muito mais do que a ideia anterior de arrecadar fundos para quebrar a chave privada de Satoshi Nakamoto.

Mas ainda não está claro (1) a avaliação (2) a transparência.

Por exemplo, se os especialistas em busca encontrarem, mas esconderem, isso é 8000 bitcoins, ninguém pode resistir a essa tentação.

Além disso, como o dinheiro será gasto, se haverá obstruções da câmara municipal, tudo isso ainda não está claro.

PS: Esta imagem de "frases motivacionais de lixo" é surpreendentemente adequada aqui 😂🤦♂️

248E724/08, 23:59

Durante mais de 12 anos, tentei de tudo para me envolver com o Conselho Municipal de Newport:

•Propostas Públicas

•Percentagens

•Mediação

•Ação legal

•E uma oferta formal de mais de £25M

$1 Bilhão e ignoraram tudo.

Sem resposta. Sem lógica. Sem liderança.

Eles querem que eu desista, mas

54,31K

Uma análise contundente.

Antes, eu apenas tinha uma noção intuitiva de que AAVE era o maior, mas não percebia que a receita e os gastos com juros da AAVE eram de 10 a 20 vezes maiores do que os de outros concorrentes.

Especialmente, a Compound caiu tão drasticamente assim?

chingchalong♣️🇭🇰|𝟎𝐱𝐔4/08, 22:27

《Análise Completa dos Relatórios Financeiros dos Protocolos de Empréstimo》

TL;DR

- O empréstimo cíclico tornou-se a principal forma de DeFi, impulsionando os fundamentos da plataforma de empréstimo subjacente e eliminando os protocolos de empréstimo que não acompanham as tendências.

- @eulerfinance destacou-se ao permitir que qualquer pessoa implantasse um Vault de empréstimo com o seu framework EVK, resultando em um aumento explosivo nos fundamentos/preço do token, e a futura implementação de empréstimos de ativos RWA será outro catalisador.

- @aave beneficiou-se do lançamento do USDe + PT-USDe + mecanismo Umbrella + emissão cross-chain do GHO, com dados mostrando um crescimento robusto no primeiro semestre.

De onde vêm as taxas dos protocolos de empréstimo?

Basicamente, elas provêm do total de juros pagos por todas as posições de empréstimo, independentemente de estarem abertas, fechadas ou liquidadas. Essa receita de juros será distribuída proporcionalmente entre os provedores de liquidez e o tesouro da DAO.

Além disso, quando a posição de empréstimo ultrapassa o limite LTV estabelecido, o protocolo de empréstimo permitirá que os liquidadores executem operações de liquidação nessa posição. Cada tipo de ativo corresponde a uma penalidade de liquidação específica, e o protocolo obtém os ativos colaterais para leilão/mecanismo de "liquidação líquida" Fluid.

O que podemos ver nos relatórios financeiros da Aave?

As taxas e receitas do protocolo @aave atingiram um pico no início do ano, e depois caíram gradualmente com a correção do mercado. Pessoalmente, acredito que a recuperação dos dados após maio se deve principalmente ao lançamento do USDe + PT-USDe, pois a demanda de empréstimos cíclicos mais significativa nesta rodada foi impulsionada pelos ativos da classe PT da Pendle e pela stablecoin lançada pela Ethena.

Os dados mostram que, no início do lançamento do PT-sUSDe, quase 100 milhões de dólares em limites de fornecimento foram rapidamente depositados no mercado da Aave.

Além disso, o mecanismo Umbrella foi oficialmente ativado em junho, e até agora atraiu cerca de $300M em fundos para garantir depósitos. Ao mesmo tempo, a emissão cross-chain da stablecoin nativa da Aave, GHO, também continua a crescer (atualmente com um volume circulante de ~$200M), e seus cenários de aplicação em múltiplas cadeias estão se expandindo continuamente.

Com vários fatores positivos, a Aave teve uma grande quebra em julho:

Depósitos líquidos ultrapassaram 4,8 bilhões de dólares, ocupando o primeiro lugar na rede;

O lucro líquido do protocolo aumentou quase 5 vezes em junho, atingindo ~$8M;

Com base na relação preço/vendas e preço/lucro, a Aave ainda é considerada um projeto subvalorizado no setor.

Dada a tendência de crescimento atual e a maturidade do produto, espera-se que mais instituições tradicionais escolham a Aave como plataforma de uso de DeFi no futuro. Seja em termos de receita de taxas, TVL ou lucros do protocolo, a Aave deve continuar a estabelecer novos recordes, consolidando sua posição como líder em DeFi.

86,14K

Sobre a escalabilidade da mainnet do Ethereum, o Drake explica isso de forma muito clara.

O Ethereum pretende alcançar uma TPS de 10.000 na mainnet, com L2 somando milhões, o que requer uma atualização radical em três camadas (camada de execução, camada de dados, camada de consenso).

1. Camada de execução: substituir gradualmente o antigo EVM, utilizando o EVM 2.0, que é o que foi mencionado anteriormente como Risc-V; você pode entendê-lo como um design muito básico, semelhante ao CPU da Intel.

2. Camada de dados: tornar os blobs melhores e mais baratos, ajudando o L2 a aumentar o financiamento.

3. Camada de consenso: mudar para uma nova beacon chain, que é a beam chain; ela pode resistir a ataques quânticos, ser ZK, suportar 1 ETH em staking, confirmações de bloco rápidas, entre outras, resolvendo assim todas as dívidas técnicas atuais de uma só vez.

Essas três camadas estão sendo melhoradas simultaneamente, e juntas são chamadas de plano Lean ETH; atualmente, há uma planilha pública para acompanhar o progresso dessas grandes atualizações.

No entanto, de forma geral, essa carga de trabalho é imensa, e pelo menos até 2027 não veremos resultados.

Justin Drake1/08, 01:57

Ontem, o Ethereum completou 10 anos. Hoje, o Ethereum lean é revelado como uma visão—e missão pessoal—para os próximos 10 anos.

Estamos à beira de uma nova era. Milhões de TPS. Adversários quânticos. Como é que o Ethereum combina desempenho extremo com segurança e descentralização intransigentes?

TLDR: a criptografia de próxima geração é central para vencer tanto no ataque quanto na defesa.

Aviso: Esta é uma visão de Drake™ destinada a um público amplo. Um mergulho técnico em assinaturas pós-quânticas baseadas em hash e SNARKs seguirá. Uma saudável diversidade de opiniões entre o Protocol, o EF e a comunidade mais ampla do Ethereum é esperada e bem-vinda. Isso nos fortalece.

defesa—modo fort

O Ethereum é especial. 100% de tempo de atividade desde a gênese. Diversidade de clientes inigualável. $130B em segurança econômica (35.7M ETH apostados × $3.7K)—talvez em breve $1T.

O Ethereum está pronto para se tornar a base da internet de valor, garantindo centenas de trilhões ao longo de décadas, até séculos.

O Ethereum deve sobreviver a qualquer coisa: estados-nação, computadores quânticos. O que quer que venha. Chame isso de modo fort. Se a internet estiver ativa, o Ethereum estará ativo. Se o mundo estiver online, o mundo estará onchain.

offense—modo beast

O Ethereum está faminto. “Escalar L1, escalar blobs” é uma urgência estratégica dentro do cluster Protocol do EF. Espere ganhos de desempenho fáceis nos próximos 6–12 meses.

A longo prazo? Pense em gigagas L1, teragas L2. Chame isso de modo beast.

→ 1 gigagas/segundo em L1: 10K TPS, escala vertical ambiciosa

→ 1 teragas/segundo em L2: 1M TPS, escala horizontal expansiva

Escala vs descentralização? Por que não ambos. A matemática lunar que precisamos agora está domada:

→ zkVMs em tempo real para execução lean

→ amostragem de disponibilidade de dados (DAS) para dados lean

Uma deliciosa cereja em cima: verificação completa da cadeia em todos os navegadores, carteiras, telefones.

atualizações lean

O Ethereum lean propõe atualizações ousadas em todas as três subcamadas L1:

→ consenso lean é a beacon chain 2.0: endurecida para segurança e descentralização máximas, além de finalidade em segundos; anteriormente chamada de “beam chain”

→ dados lean são blobs 2.0: blobs pós-quânticos, além de dimensionamento granular de blobs para uma experiência de desenvolvedor semelhante a calldata

→ execução lean é EVM 2.0: um conjunto de instruções mínimo, amigável a SNARK (possivelmente RISC-V; pronunciado “risk five”), aumentando o desempenho enquanto preserva a compatibilidade EVM e seus efeitos de rede

A camada de consenso (CL), a camada de dados (DL), a camada de execução (EL) foram reimaginadas a partir de princípios fundamentais. Juntas, elas desbloqueiam o modo fort e o modo beast.

O objetivo: abundância de desempenho sob a restrição de continuidade inegociável, dureza máxima e simplicidade refrescante.

criptografia lean

A criptografia baseada em hash está emergindo como a fundação ideal para o Ethereum lean. Ela oferece uma resposta unificada e convincente a duas megatendências que estão moldando o ecossistema:

→ a explosão dos SNARKs

→ a ameaça quântica iminente

Imagine o tijolo criptográfico mais lean— a função hash— impulsionando L1:

→ CL: assinaturas agregadas baseadas em hash atualizam assinaturas BLS

→ DL: compromissos DAS baseados em hash atualizam compromissos KZG

→ EL: zkVMs em tempo real baseadas em hash atualizam a reexecução da EVM

Uma joia criptográfica em cada um de CL lean, DL lean, EL lean.

artesanato lean

O Ethereum lean é mais do que um plano para endurecer e escalar o Ethereum. Mais do que apenas dobrar a segurança, descentralização e criptografia de ponta. É uma estética. Uma forma de arte. Um ofício. Pense em Jiro em Sonhos de Sushi. Quando podemos ir além, nós vamos.

Minimalismo. Modularidade. Complexidade encapsulada. Verificação formal. Segurança provável. Otimalidade provável. Estas são considerações técnicas sutis, mas importantes. Fique atento ao post sobre criptografia pós-quântica que as tornará explícitas.

legado lean

Após 10 anos fantásticos, o Ethereum lean é um juramento geracional. Manter o Ethereum online não importa o que aconteça. Escalá-lo sem compromissos. Torná-lo digno daqueles que virão a seguir.

Isso é sobre legado. Nós somos construtores, nós somos missionários. Nós somos Ethereum. Espero que você se junte a nós.

35,85K

Amber Heard: ah, o Musk ainda gosta tanto de cosplay de anjo.

Elon Musk4/08, 09:15

Imagine com @Grok

4,38K

Feliz aniversário de 10 anos, Ethereum!

PS: O V está cada vez mais a gostar de andar sem camisa + deixar a barba crescer.

Mira (3/3)30/07/2025

feliz 10º aniversário, @ethereum!

7,58K

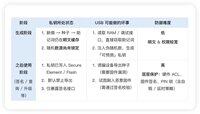

Vi um post ontem sobre uma loja de e-commerce que comprou uma carteira fria

E acabou sendo saqueada

Fiquei realmente impressionado

O tutorial deste post está bem escrito

Vale a pena ler

最爱吃兽奶的兔🐰16/06/2025

Cuidado com seus ativos em exposição

Não são suas chaves, não são suas moedas😶

Os veteranos do mundo das criptomoedas costumam dizer: "se você não possui suas chaves privadas, então esses ativos não pertencem realmente a você", e a segurança se baseia nisso.

O incidente "Compra de carteira fria no Douyin, 50 milhões de yuan roubados em uma noite" lembrou a todos que a segurança é a parte mais importante no caminho para a riqueza.

Hoje, Tusa Gui irá abordar o "ponto de controle" e "ponto de uso" da carteira, explorando como proteger a segurança de nossas carteiras.

1⃣ Antes de comprar, é essencial verificar a origem

1. Nunca compre de canais não oficiais, compre apenas em sites oficiais ou em revendedores autorizados claramente listados.

Por exemplo, muitas carteiras de hardware "novas e lacradas" ou "ofertas relâmpago" em canais de e-commerce de terceiros não autorizados podem ser dispositivos comprometidos e com backdoors, não devem ser tocadas!

2. Ao receber, verifique a integridade do selo e da fita de segurança, e se notar algo anormal, recuse a entrega.

Nunca troque a conveniência de não querer devolver por usar um dispositivo com embalagem danificada.

Além disso, mesmo que a embalagem esteja intacta, pode ter sido trocada durante o transporte; alguns dispositivos falsificados podem parecer semelhantes, mas os chips internos e geradores de números aleatórios podem não garantir segurança ou ter backdoors.

Portanto, é crucial seguir o processo de verificação oficial para checar a autenticidade da carteira!

Anteriormente, um amigo do grupo quis me dar uma carteira fria, e eu recusei imediatamente, é preciso ser responsável pelos próprios ativos e recusar carteiras de segunda mão.

3. Ao ligar pela primeira vez, mantenha a carteira offline, e é essencial gerar a frase de recuperação em um ambiente desconectado.

Ao registrar a frase de recuperação, use papel ou uma placa de metal, nunca tire fotos, faça capturas de tela ou backups na nuvem.

Enfatizar que "a geração deve ser offline" é porque👇

As chaves privadas/frases de recuperação são "visíveis em texto claro e podem ser alteradas" apenas nesse momento. Após o uso diário, embora ainda seja possível conectar via USB, a dificuldade para um atacante ler ou influenciar a chave privada é completamente diferente.

Na fase de uso, se um USB tentar fazer algo malicioso, encontrará várias barreiras👇

✅ Proteção ACL de hardware

(1) Quer que o dispositivo revele a chave privada? O comando não existe, não será revelado

(2) Quer ler secretamente o Flash interno? O endereço não está na lista branca, não pode ser lido

✅ Proteção de assinatura de firmware

(1) Se um hacker quiser instalar um novo firmware com backdoor, deve falsificar a chave privada do fabricante (matematicamente impossível).

Para falsificar a assinatura, é necessário exaurir 2 elevado a 256 possibilidades ou quebrar o logaritmo discreto (ambos além da capacidade de computação moderna e previsível)

(2) Qualquer código não assinado enviado por BadUSB (malicioso) será rejeitado pelo Bootloader.

O Bootloader é a primeira linha de defesa do nosso dispositivo, gravado em Flash somente leitura ou protegido contra gravação, não pode ser sobrescrito por firmware posterior (o Bootloader verifica a assinatura do firmware com a chave pública do fabricante).

✅ Proteção por PIN (incluindo estratégias de autodestruição/atraso)

(1) Mesmo que um atacante tenha o dispositivo, precisa adivinhar o PIN para chamar o comando de assinatura.

(2) Quebras de força serão atrasadas ou resultarão em formatação, equivalendo a "queimar a chave privada".

Além de verificar a "origem" antes da compra, também é importante ter cuidado durante o uso.

2⃣ Cuidados no uso diário

1. Previna ataques de intermediários que alteram endereços.

Por exemplo, ao transferir, verifique cuidadosamente as informações do endereço na tela do dispositivo, não se contente em comparar apenas os últimos dígitos, para evitar que a área de transferência seja alterada.

2. Conecte-se a dispositivos seguros para operações diárias (como atualização de ROM, assinatura, etc.), e desconecte imediatamente após concluir.

3. Mantenha apenas pequenas quantias em carteiras quentes, e grandes quantias em carteiras frias, não concentre todos os fundos em um único dispositivo.

É o que costumamos dizer: não coloque todos os ovos em uma única cesta~

4. Verifique regularmente a frase de recuperação, confirme se o backup é utilizável.

5. Para grandes ativos, considere usar 2-of-3 multi-assinaturas de hardware.

Semelhante a precisar de 2 das 3 chaves para abrir uma porta, isso aumenta a capacidade de resistir a ataques e mantém uma certa redundância.

(Como 2 carteiras frias + 1 carteira quente, supondo que as carteiras frias sejam A e B, e a quente seja C)

As vantagens são as seguintes👇

(1) Se a carteira quente C for comprometida, as carteiras frias A + B ainda podem impedir que os fundos sejam transferidos.

(2) Se a carteira fria A falhar, enquanto a carteira fria B + a quente C ainda estiverem disponíveis, os ativos podem ser recuperados.

Alguns amigos podem perguntar, e se eu tiver três carteiras frias? Aqui está uma comparação simples entre as vantagens e desvantagens de "2 frias 1 quente" e "3 frias"👇

6. Armazene a carteira fria e a frase de recuperação em locais diferentes (distribuição geográfica para recuperação de desastres, evitando perdas totais)

#SegurançaCripto #CarteiraDeHardware

Por fim, é um clichê, mas se você não possui suas chaves privadas, então esses ativos não pertencem realmente a você, e o uso seguro se baseia nisso!

5,21K

Top

Classificação

Favoritos

Tendências on-chain

Popular no X

Principais financiamentos atuais

Mais notável