Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

0xTodd

Inhaber & Forscher |

Partner bei @researchnothing |

Validator bei @ebunker_eth |

Long Bitcoin, liebe die Welt.

MicroStrategy's neueste Ausgabe dieses STRC ist bereits die größte Finanzierung eines IPOs an der US-Börse in diesem Jahr.

Die Definition von STRC ist sehr komplex, die vollständige Bezeichnung lautet variabel verzinsliche A-Serie von ewigen nachrangigen Vorzugsaktien. Ungenau gesagt, kann man es als eine Art Anleihe verstehen.

Ursprünglich betrug das Emissionsvolumen 500 Millionen US-Dollar, idealerweise wurde es um das Fünffache überzeichnet, sodass 2,5 Milliarden US-Dollar eingesammelt wurden, was die 1,7 Milliarden US-Dollar des amerikanischen Energieriesen Venture Global übertrifft und damit den größten Energie-IPO in der Geschichte der USA darstellt.

Natürlich ist eine Überzeichnung von xx Prozent auch nichts Ungewöhnliches, aus kommunikativer Sicht klingt das besser.

Aber es sind tatsächlich 2,5 Milliarden echte Dollar, die in den Bitcoin-Markt fließen.

Bei diesem STRC beträgt der anfängliche Zinssatz 9%, was ungefähr das Doppelte des Zinssatzes für US-Staatsanleihen ist, was sehr attraktiv ist.

Der anfängliche Nennwert beträgt 90 $, der zukünftige garantierte offizielle Rückkaufpreis liegt bei 101 $.

Sein Preis wurde so gestaltet, dass er langfristig um die 100 $ bleibt, sodass es beim Rückkauf steuerliche Vorteile bei der Kapitalertragssteuer gibt.

Früher wollte MicroStrategy Anleihen mit sehr niedrigen Zinsen ausgeben, die sich in Zukunft in MicroStrategy-Aktien umwandeln lassen. Aber STRC kann nicht in Aktien umgewandelt werden, was auch der Grund ist, warum Saylor sagt, dass die Ausgabe dieser Aktien MicroStrategy nicht verwässern wird.

Außerdem hat STRC eine sehr hohe Priorität, es steht über STRK, STRD und nur unter STRF.

PS: MicroStrategy hat bereits zu viele solcher Finanzinstrumente ausgegeben, wie STRF, STRK, STRD usw., und jetzt gibt es noch einen STRC, sodass dieser Prioritätsabschnitt immer länger wird 😂. Details zu diesen Finanzinstrumenten werden hier nicht weiter ausgeführt, man kann sich auf die Analyse von @xingpt beziehen.

STRC hat eine sehr starke Kapitalerhaltungsfähigkeit.

Laut dem Telefonat von Swan Bitcoin mit Saylor sind die Dividenden dieser Vorzugsaktien (einschließlich STRF usw.) selbst bei einem Rückgang von 80% bei Bitcoin immer noch sehr sicher; selbst bei extremen Rückgängen von 90%-95% könnte die Ausschüttung theoretisch vorübergehend ausgesetzt werden, aber letztendlich wird sie nachgeholt.

Außerdem hat STRC in diesem Zusammenhang Vorrang vor den anderen beiden, um ehrlich zu sein, obwohl es nur ein paar Jahre sind, kann ich mir jetzt überhaupt nicht vorstellen, wie es sich anfühlt, wenn Bitcoin auf 11.000 US-Dollar fällt 😂.

Deshalb sagen einige, dass dieser STRC eine Anleihe mit Bitcoin-Exposure ist, ich denke das nicht. Es ähnelt eher einem bestimmten super großen Bereich von Dual-Currency-Ertragsprodukten. Wenn Bitcoin steigt, erhältst du hohe Zinsen; wenn Bitcoin verrückt fällt (-90%), bekommst du Bitcoin.

Aber wie auch immer, dieser Mann ist einfach zu beeindruckend, er schafft es immer, neue Spielweisen zu entwerfen, die neue Leute dazu bringen, Geld auszugeben, und dann Resonanz zu erzeugen, was zu neuen Höchstständen führt.

32,5K

Die mit Spannung erwartete GPT-5 ist endlich da.

Allerdings sagten zwei neue Modelltester, die von Reuters interviewt wurden, dass, obwohl die Programmierfähigkeiten und die Fähigkeit zur Lösung von wissenschaftlichen und mathematischen Problemen von GPT-5 sehr stark sind, sie der Meinung sind, dass der Sprung von GPT-4 zu GPT-5 nicht so groß ist wie der von GPT-3 zu GPT-4.

Der Grund für das Engpass ist leicht verständlich – es gibt nicht genug Daten.

Eine sehr ungenaue, aber sehr anschauliche Aussage ist, dass beim Training von GPT-4 bereits alle Daten, die aus dem Internet gesammelt werden konnten, weitgehend erfasst wurden, was ein Gefühl vermittelt, als hätte man die Pracht der Welt gesehen.

Deshalb sagte der ehemalige Chief Scientist von OpenAI, Ilya Sutskever, letztes Jahr, dass, obwohl die Rechenleistung zunimmt, die Datenmenge nicht im gleichen Maße wächst.

Ehrlich gesagt, der Höhepunkt eines allgemeinen KI-Systems wird für eine lange Zeit wahrscheinlich GPT-5 sein, und in Zukunft werden sich verschiedene KI-Unternehmen auf spezialisierte KI konzentrieren.

Zum Beispiel erwähnte der KI-Experte Ram Kumar von OpenLedger in diesem Interview, dass viele Auftraggeber (wie Trust Wallet) KI in ihre Wallets integrieren möchten, aber sie können kein allgemeines Modell direkt verwenden – es erfüllt nicht die spezifischen Anforderungen, es muss an die jeweiligen Szenarien angepasst werden. OL bietet die Protokolle und Werkzeuge, die es ermöglichen, dies zu tun.

Ein weiteres Beispiel ist, dass Bloomberg sofort mit der Entwicklung von BloombergGPT begann, das auf den umfangreichen proprietären Daten, Nachrichten, Unternehmensdaten und Texten von Bloomberg (insgesamt über 700 Milliarden Markierungen) trainiert wurde. Gerade wegen dieses geschlossenen Korpus wird es bei finanziellen Aufgaben erheblich besser abschneiden als allgemeine LLMs.

Ein weiteres Beispiel ist Teslas (FSD) autonomes Fahren, das auf den von Tesla selbst gesammelten Milliarden von Meilen an Flottenvideos/Telemetriedaten trainiert wurde, was die Wettbewerber von Tesla nicht haben. Vor ein paar Tagen deutete Musk an, dass, wenn er auch auf lokale Fahrdaten aus China zugreifen könnte, Tesla in dem Wettbewerb mit Dongchedi problemlos abschneiden könnte.

Das bedeutet, dass der zukünftige Wettbewerb im Bereich KI sicherlich auf der Datenebene der Experten stattfinden wird; es reicht nicht aus, einfach massenhaft allgemeine Internetdaten zu nutzen. Daher wird das von OpenLedger entwickelte System zur Datenzuordnung (Data Attribution) eine neue Infrastruktur werden.

Stellen Sie sich vor, der Grund, warum wertvolle Daten wertvoll sind, liegt nicht nur in ihrer Knappheit, sondern auch darin, dass sie den Dateninhabern eine Rendite bringen (wenn man Daten als Vermögenswert betrachtet), so wie Immobilien Miete generieren, sollten Daten auch Datenmiete generieren.

Ram sagte im Video, dass Hugging Face großartig ist, aber 90 % der Datensätze dort für die kommerzielle Nutzung nicht so nützlich sind.

Daher muss für eine kommerziell nutzbare Experten-KI zunächst ein System zur Datenzuordnung vorhanden sein, das es den Inhabern wertvoller Daten ermöglicht, ihre wertvollen Daten bereitzustellen und dafür eine Rendite zu erhalten, um mehr Inhaber wertvoller Daten zu ermutigen, ihre Daten bereitzustellen und einen positiven Kreislauf zu schaffen.

Die Gleichheit, die durch KI geschaffen wird, könnte hier verborgen sein; in der Vergangenheit waren die Ressourcen von Experten wertvoll und gehörten einer privilegierten Klasse, schließlich ist die Zeit der Experten begrenzt. Im KI-Zeitalter, was ist, wenn es sich um Experten-KI handelt? Sie senkt die Grenzkosten erheblich und macht es normalen Menschen möglich, Experten- oder quasi-expertendienstleistungen zu nutzen.

Ich freue mich auf den Start des OL-Hauptnetzes.

Openledger5. Aug., 14:11

.@TrustWallet ist jetzt ein @OpenLedgerHQ-Kunde und baut offiziell mit unserer Technologie.

Stolz darauf, eine der vertrauenswürdigsten Wallets von Web3 zu unterstützen, während sie verifizierbare KI annimmt.

Hört @Ramkumartweet und @EowynChen, die es auf @therollupco erklären.

4,9K

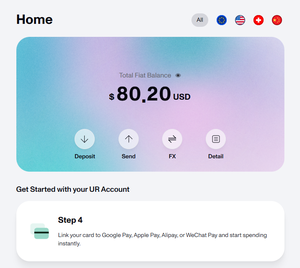

Gib einen Bewertungsbericht zurück @URNeobank

Heute habe ich ein neues Web3-Bankkonto registriert, das zu Mantle gehört: UR.

Ich habe es ausprobiert, insgesamt ist der Effekt ganz gut:

1. Unterstützt Multi-Chain ETH/USDC/USDT;

2. Gebühren für den Umtausch von Krypto-Assets in Fiat-Währung 0,5% (man kann USD, EUR oder sogar CNY umtauschen);

3. Die Basis ist MasterCard, kann mit Google Pay verbunden werden, auch Alipay ist möglich;

4. KYC erforderlich, derzeit keine Gebühren für die Kontoeröffnung, es gibt sogar 10 U zurück😂.

Nach erfolgreicher Kontoeröffnung habe ich einen Testkauf gemacht, habe bei TB ein paar Dinge gekauft, insgesamt 196 RMB bezahlt, die Karte hat 27,4 USD abgebucht, der Wechselkurs ist auch gut.

33,78K

Ich hätte wirklich nicht gedacht, dass ich seit meinem Einstieg in die Branche immer wieder von der urbanen Legende höre:

"Ein Mann aus Großbritannien hat versehentlich eine Festplatte mit 8000 Bitcoins als Müll entsorgt."

Nach 12 Jahren, im Jahr 2025, wird das tatsächlich noch aktualisiert?

Diesmal will er tatsächlich eine Kryptowährung herausgeben 🤦♂️

---Trennlinie---

8000 Bitcoins sind jetzt 900 Millionen Dollar wert.

Der ursprüngliche Besitzer ist ein Ingenieur aus Newport, der drittgrößten Stadt in Wales.

Vor 13 Jahren hat er versehentlich die Festplatte mit den Bitcoins weggeworfen, was dazu führte, dass sie auf einer Mülldeponie landete.

Laut Wiki hat er verschiedene Methoden ausprobiert, mit dem Stadtrat kommuniziert, Geld an die gesamte Stadtbevölkerung verteilt, mit Hedgefonds zusammengearbeitet, Experten für die Suche nach der Festplatte engagiert, mechanische Hunde und Drohnen eingesetzt, Dokumentarfilme gedreht und sogar den Stadtrat verklagt.

Jetzt plant er, eine Kryptowährung herauszugeben (was nicht bedeutet, dass ich optimistisch bin, sondern dass ich schockiert bin), um 1/5 der Bitcoins zu tokenisieren und Kapital zu sammeln, um schließlich die Mülldeponie zu kaufen.

Ich finde, dass dies eine gewisse Machbarkeit hat, viel stärker als der vorherige Versuch, Kapital zu sammeln, um die Rechenleistung zu kaufen, um Satoshis privaten Schlüssel zu knacken.

Aber es bleibt unklar (1) die Bewertung (2) die Transparenz.

Wenn die Suchspezialisten die Festplatte finden und sie heimlich verstecken, sind das schließlich 8000 Bitcoins, und niemand kann dieser Versuchung widerstehen.

Außerdem ist unklar, wie das Geld ausgegeben wird und ob der Stadtrat dabei behindert.

PS: Dieses Müll-Motivationsbild passt hier tatsächlich so gut 😂🤦♂️

248E724. Aug., 23:59

Seit über 12 Jahren habe ich alles versucht, um mit dem Newport City Council in Kontakt zu treten:

•Öffentliche Vorschläge

•Prozentsätze

•Mediation

•Rechtliche Schritte

•UND ein formelles Angebot von über 25 Millionen £

1 Milliarde $ und sie haben alles ignoriert.

Keine Antwort. Keine Logik. Keine Führung.

Sie wollen, dass ich aufgebe, aber

54,32K

Eine harte Analyse.\n\nFrüher wusste ich nur gefühlsmäßig, dass AAVE die größte ist, mir war nicht bewusst, dass die Einnahmen und Zinsausgaben von AAVE 10x-20x höher sind als die von anderen Wettbewerbern.\n\nIst Compound so deutlich ins Hintertreffen geraten?

chingchalong♣️🇭🇰|𝟎𝐱𝐔4. Aug., 22:27

《Kopf-Leihprotokoll Finanzberichte vollständig analysiert》

TL;DR

- Zirkuläres Leihen ist zum Mainstream-Gameplay von DeFi geworden, was die Fundamentaldaten als zugrunde liegende Kreditplattform antreibt und Leihprotokolle, die nicht mit den Trends Schritt halten, obsolet macht.

- @eulerfinance hat mit dem EVK-Rahmen, der es jedem ermöglicht, Kredit-Vaults bereitzustellen, einen Durchbruch erzielt, die Fundamentaldaten/Tokenpreise sind explodiert, und die zukünftige Bereitstellung von RWA-Asset-Leihen wird ein weiterer Katalysator sein.

- @aave profitiert von der Einführung von USDe + PT-USDe + dem Umbrella-Mechanismus + GHO-Cross-Chain-Emission, die alle im ersten Halbjahr ein stabiles Wachstum zeigen.

Woher stammen die Gebühren der Leihprotokolle?

Im Großen und Ganzen stammen sie aus den gesamten Zinsen, die für alle Kreditpositionen gezahlt werden, unabhängig davon, ob sie offen, geschlossen oder liquidiert sind. Diese Zinseinnahmen werden proportional zwischen den Liquiditätsanbietern und der DAO-Kasse verteilt.

Darüber hinaus, wenn eine Kreditposition die festgelegte LTV-Obergrenze überschreitet, erlaubt das Leihprotokoll den Liquidatoren, diese Position zu liquidieren. Jede Art von Vermögenswert hat spezifische Liquidationsstrafen, und das Protokoll erhält die Sicherheiten und führt eine Auktion durch / Fluid's "Liquiditätsliquidations"-Mechanismus.

Was kann man aus den Finanzberichten von Aave erkennen?

Die Protokollgebühren und Einnahmen von @aave erreichten zu Beginn des Jahres ihren Höhepunkt und fielen dann allmählich mit der Marktkorrektur. Meiner Meinung nach ist der Anstieg der Daten nach Mai hauptsächlich auf die Einführung von USDe + PT-USDe zurückzuführen, denn die derzeit größte Nachfrage nach zirkulärem Leihen wird durch die PT-Assets von Pendle und den von Ethena eingeführten Stablecoin angetrieben.

Die Daten zeigen, dass zu Beginn der Einführung von PT-sUSDe fast 100 Millionen Dollar an Angebotssummen schnell in den Aave-Markt eingezahlt wurden.

Darüber hinaus wurde der Umbrella-Mechanismus im Juni offiziell aktiviert und hat bis jetzt etwa 300 Millionen Dollar an Geldern für Einlagensicherung angezogen. Gleichzeitig wächst das Volumen der nativen Stablecoin GHO von Aave bei der Cross-Chain-Emission weiterhin (aktuelle Umlaufmenge ~200 Millionen Dollar), und die Multi-Chain-Anwendungsszenarien erweitern sich ständig.

Unter dem Druck mehrerer positiver Faktoren erlebte Aave im Juli einen umfassenden Durchbruch:

Nettoeinlagen überstiegen 4,8 Milliarden Dollar und belegten den ersten Platz im gesamten Netzwerk;

Die Nettogewinne des Protokolls stiegen im Juni im Vergleich zum Vormonat um fast das Fünffache und erreichten ~8 Millionen Dollar;

Berechnet nach Umsatzmultiplikator und Kurs-Gewinn-Verhältnis bleibt Aave ein unterbewertetes Projekt im Sektor.

Angesichts des aktuellen Wachstumstrends und der Produktreife wird erwartet, dass in Zukunft mehr traditionelle Institutionen Aave als DeFi-Nutzungsplattform wählen. Sowohl bei den Gebühreneinnahmen, dem TVL als auch den Protokollgewinnen wird Aave voraussichtlich weiterhin Rekorde brechen und seine Position als führendes DeFi-Projekt festigen.

86,16K

Drake erklärt die Skalierung des Ethereum-Hauptnetzes sehr klar.

Ethereum möchte die TPS des Hauptnetzes auf 10.000 erhöhen und die L2 auf eine Million bringen, was umfassende Updates in allen drei Schichten (Ausführungsschicht, Datenschicht, Konsensschicht) erfordert.

1. Ausführungsschicht: Schrittweise Ersetzung des alten EVM durch EVM 2.0, das ist das zuvor erwähnte Risc-V, das man sich als eine sehr grundlegende Designstruktur ähnlich wie bei Intel-CPUs vorstellen kann.

2. Datenschicht: Verbesserung der Blob-Kosten und -Effizienz, um L2 bei der Finanzierung zu unterstützen.

3. Konsensschicht: Umstellung auf die neue Beacon-Chain, auch bekannt als Beam-Chain, die quantensicher ist, ZK-fähig, 1 ETH Staking unterstützt und schnelle Blockbestätigungen bietet, was alle aktuellen technischen Schulden auf einmal lösen kann.

Diese drei Schichten werden gleichzeitig verbessert und zusammen als Ethereum Lean Plan bezeichnet. Es gibt jetzt auch ein öffentliches Arbeitsblatt, um den Fortschritt dieser großen Updates zu verfolgen.

Insgesamt ist der Arbeitsaufwand jedoch enorm, und es wird mindestens bis 2027 dauern, bis man einige Ergebnisse sehen kann.

Justin Drake1. Aug., 01:57

Gestern wurde Ethereum 10 Jahre alt. Heute wird Lean Ethereum als Vision – und persönliche Mission – für die nächsten 10 Jahre vorgestellt.

Wir stehen am Anfang einer neuen Ära. Millionen von TPS. Quanten-Gegner. Wie verbindet Ethereum extreme Leistung mit kompromissloser Sicherheit und Dezentralisierung?

TLDR: Next-Generation-Kryptografie ist zentral für den Gewinn sowohl in der Offensive als auch in der Defensive.

Haftungsausschluss: Dies ist eine Drake-Ansicht™, die sich an ein breites Publikum richtet. Ein technischer Tiefgang in hash-basierten post-quanten Signaturen und SNARKs wird folgen. Eine gesunde Vielfalt an Meinungen innerhalb des Protokolls, der EF und der breiteren Ethereum-Community wird erwartet und ist willkommen. Sie stärkt uns.

defense—fort mode

Ethereum ist besonders. 100% Uptime seit Genesis. Unübertroffene Client-Vielfalt. 130 Milliarden Dollar an wirtschaftlicher Sicherheit (35,7 Millionen ETH gestaked × 3.700 Dollar) – vielleicht bald 1 Billion Dollar.

Ethereum ist bereit, das Fundament des Internets des Wertes zu werden, das über Jahrzehnte, sogar Jahrhunderte hinweg Hunderte von Billionen sichert.

Ethereum muss alles überstehen: Nationalstaaten, Quantencomputer. Was auch immer kommt. Nennen wir es Fort-Modus. Wenn das Internet läuft, läuft Ethereum. Wenn die Welt online ist, ist die Welt onchain.

offense—beast mode

Ethereum ist hungrig. "Scale L1, scale blobs" ist eine strategische Dringlichkeit innerhalb des Protokoll-Clusters der EF. Erwarten Sie in den nächsten 6–12 Monaten leicht erreichbare Leistungsgewinne.

Langfristig? Denken Sie an Gigagas L1, Teragas L2. Nennen wir es Beast-Modus.

→ 1 Gigagas/Sekunde auf L1: 10.000 TPS, ehrgeizige vertikale Skalierung

→ 1 Teragas/Sekunde auf L2: 1 Million TPS, weitreichende horizontale Skalierung

Skalierung vs. Dezentralisierung? Warum nicht beides. Die Mondmathematik, die wir brauchen, ist jetzt gezähmt:

→ Echtzeit zkVMs für schlanke Ausführung

→ Datenverfügbarkeits-Sampling (DAS) für schlanke Daten

Eine köstliche Kirsche obendrauf: vollständige Kettenverifizierung über jeden Browser, jede Wallet, jedes Telefon.

lean upgrades

Lean Ethereum schlägt mutige Upgrades über alle drei L1-Sublayer vor:

→ Lean Consensus ist Beacon Chain 2.0: gehärtet für ultimative Sicherheit und Dezentralisierung, plus Finalität in Sekunden; früher als „Beam Chain“ bekannt

→ Lean Data sind Blobs 2.0: post-quanten Blobs, plus granulare Blob-Größen für ein calldata-ähnliches Entwicklererlebnis

→ Lean Execution ist EVM 2.0: ein minimales, SNARK-freundliches Instruktionsset (möglicherweise RISC-V; ausgesprochen „risk five“), das die Leistung steigert und gleichzeitig die EVM-Kompatibilität und ihre Netzwerkeffekte bewahrt

Die Konsensschicht (CL), die Datenschicht (DL) und die Ausführungsschicht (EL) wurden jeweils von Grund auf neu gedacht. Zusammen schalten sie Fort-Modus und Beast-Modus frei.

Das Ziel: Leistungsüberfluss unter der Bedingung von nicht verhandelbarer Kontinuität, maximaler Härte und erfrischender Einfachheit.

lean cryptography

Hash-basierte Kryptografie entwickelt sich als ideale Grundlage für Lean Ethereum. Sie bietet eine überzeugende, einheitliche Antwort auf zwei Megatrends, die das Ökosystem umgestalten:

→ der explosive Anstieg von SNARKs

→ die drohende Quantenbedrohung

Stellen Sie sich den schlankesten kryptografischen Baustein vor – die Hash-Funktion – die L1 im Alleingang antreibt:

→ CL: hash-basierte aggregierte Signaturen verbessern BLS-Signaturen

→ DL: hash-basierte DAS-Verpflichtungen verbessern KZG-Verpflichtungen

→ EL: hash-basierte Echtzeit zkVMs verbessern die EVM-Neuausführung

Ein kryptografisches Juwel in jedem von Lean CL, Lean DL, Lean EL.

lean craft

Lean Ethereum ist mehr als ein Plan zur Härtung und Skalierung von Ethereum. Mehr als nur eine Verdopplung der Sicherheit, Dezentralisierung und modernster Kryptografie. Es ist eine Ästhetik. Eine Kunstform. Ein Handwerk. Denken Sie an Jiro in "Träume von Sushi". Wenn wir den zusätzlichen Weg gehen können, tun wir es.

Minimalismus. Modularität. Kapselierte Komplexität. Formale Verifikation. Nachweisbare Sicherheit. Nachweisbare Optimalität. Dies sind subtile, aber wichtige technische Überlegungen. Bleiben Sie dran für den Beitrag zur post-quanten Kryptografie, der sie explizit machen wird.

lean legacy

Nach 10 fantastischen Jahren ist Lean Ethereum ein generationsübergreifender Eid. Ethereum online zu halten, egal was passiert. Es ohne Kompromisse zu skalieren. Es würdig zu machen für die, die als Nächste kommen.

Es geht um Vermächtnis. Wir sind Baumeister, wir sind Missionare. Wir sind Ethereum. Ich hoffe, Sie schließen sich uns an.

35,86K

Amber Heard: Ah, Musk mag immer noch Engel-Cosplay.

Elon Musk4. Aug., 09:15

Stell dir vor mit @Grok

4,39K

Herzlichen Glückwunsch zum 10. Geburtstag von Ethereum!

PS: V scheint immer mehr auf das Oberkörperfrei-Tragen und den Bart zu stehen.

Mira (3/3)30. Juli 2025

Alles Gute zum 10. Geburtstag, @ethereum!

7,59K

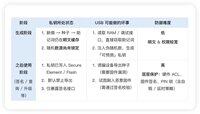

Ich habe gestern einen Beitrag gesehen, in dem ein kalter Geldbeutel in einem kleinen E-Commerce-Shop gekauft wurde und dann ausgeraubt wurde. Das hat mich wirklich nachdenklich gemacht. Die Anleitung in diesem Beitrag ist gut geschrieben und lesenswert.

最爱吃兽奶的兔🐰16. Juni 2025

Achte darauf, dass deine Vermögenswerte nicht ungeschützt sind

Nicht deine Schlüssel, nicht deine Coins😶

Die alten Hasen im Krypto-Bereich sagen oft: „Wenn du deine privaten Schlüssel nicht selbst verwaltest, gehören dir diese Vermögenswerte nicht wirklich.“ Sicherheit ist darauf aufgebaut.

Der Vorfall „TikTok kauft Hardware-Wallet für 50 Millionen Yuan über Nacht gestohlen“ erinnert uns erneut daran, dass Sicherheit der wichtigste Aspekt auf dem Weg zum Reichtum ist.

Heute wird Tusa Gui die „Quellkontrolle“ und „Nutzungsüberprüfung“ des Wallets vorstellen und erörtern, wie wir die Sicherheit unserer Wallets schützen können.

1⃣ Vor dem Kauf unbedingt die Quelle überprüfen

1. Kaufe niemals über inoffizielle Kanäle, sondern nur auf der offiziellen Website oder bei offiziell benannten autorisierten Händlern.

Zum Beispiel sind viele der sogenannten „neu und ungeöffnet“ oder „Sonderangebot“ Hardware-Wallets in nicht autorisierten Drittanbieter-E-Commerce-Kanälen möglicherweise gehackt und mit Hintertüren versehen. Diese Geräte sind absolut tabu!

2. Überprüfe beim Empfang die Unversehrtheit der Versiegelung und der Anti-Öffnungsstreifen. Bei Auffälligkeiten sofort die Annahme verweigern.

Du solltest auf keinen Fall aus Bequemlichkeit ein unvollständiges Gerät aktivieren, nur weil du nicht zurücksenden möchtest.

Selbst wenn die Verpackung intakt ist, könnte sie während des Transports ausgetauscht worden sein. Einige gefälschte Geräte sehen ähnlich aus, aber die internen Chips und Zufallszahlengeneratoren können nicht garantiert werden oder haben Hintertüren.

Deshalb musst du unbedingt den offiziellen Verifizierungsprozess zur Überprüfung der Echtheit des Wallets befolgen!

Früher wollte ein Gruppenmitglied Tusa Gui ein Hardware-Wallet geben, aber Tusa Gui hat abgelehnt. Man muss für sein Vermögen verantwortlich sein und sollte keine gebrauchten Wallets akzeptieren.

3. Beim ersten Einschalten das Wallet offline betreiben und die Wiederherstellungsphrase in einer Offline-Umgebung generieren.

Notiere die Wiederherstellungsphrase bitte auf Papier oder Metallplatten und mache auf keinen Fall Fotos, Screenshots oder Cloud-Backups.

Es ist wichtig, dass die „Generierungsphase offline“ erfolgt, weil👇

Die privaten Schlüssel/Wiederherstellungsphrase sind in diesem Moment „im Klartext sichtbar & können manipuliert werden“. Bei der späteren Nutzung, auch wenn USB angeschlossen wird, ist es für Angreifer viel schwieriger, die privaten Schlüssel auszulesen oder zu beeinflussen.

In der späteren Nutzungsphase wird es für USB, um böswillige Dinge zu tun, auf viele Hindernisse stoßen👇

✅ Hardware ACL-Schutz

(1) Willst du, dass das Gerät die privaten Schlüssel ausgibt? Der Befehl existiert nicht, es wird nichts ausgegeben.

(2) Willst du heimlich den internen Flash lesen? Die Adresse ist nicht auf der Whitelist, also kann nicht gelesen werden.

✅ Firmware-Signaturschutz

(1) Wenn Hacker versuchen, eine neue Firmware mit Hintertüren zu flashen, müssen sie den privaten Schlüssel des Herstellers fälschen (mathematisch unmöglich).

Um eine Signatur zu fälschen, müsste man 2 hoch 256 Möglichkeiten durchprobieren oder das diskrete Logarithmusproblem knacken (beide übersteigen die moderne und absehbare Rechenleistung).

(2) Jeglicher nicht signierter Code, der von BadUSB (bösartig) gepusht wird, wird vom Bootloader abgelehnt.

Der Bootloader ist die erste Verteidigungslinie unseres Geräts, die in schreibgeschütztem oder schreibgeschütztem Flash gespeichert ist und nicht durch nachträgliches Flashen überschrieben werden kann (der Bootloader validiert die Firmware-Signatur mit dem öffentlichen Schlüssel des Herstellers).

✅ PIN-Schutz (einschließlich Selbstzerstörungs-/Verzögerungsstrategien)

(1) Selbst wenn der Angreifer das physische Gerät hat, muss er die PIN erraten, um die Signieranweisung aufzurufen.

(2) Brute-Force-Angriffe werden verzögert oder führen zur sofortigen Löschung, was gleichbedeutend mit „Zerstörung der privaten Schlüssel“ ist.

Neben der Überprüfung der „Quellkontrolle“ vor dem Kauf, muss auch während der Nutzung auf Sicherheit geachtet werden.

2⃣ Hinweise zur täglichen Nutzung

1. Schütze dich vor Adressmanipulationen durch Man-in-the-Middle-Angriffe.

Überprüfe beim Überweisen die Adressinformationen auf dem Bildschirm des Geräts einzeln und vergleiche nicht nur die letzten Ziffern, um zu verhindern, dass die Zwischenablage manipuliert wird.

2. Verbinde dich bei der täglichen Nutzung nur mit sicheren Geräten (z. B. beim Upgrade von ROM, Signieren usw.) und trenne die Verbindung sofort nach Abschluss.

3. Halte nur kleine Beträge in Hot Wallets, große Beträge in Cold Wallets, um nicht alle Mittel auf einem Gerät zu konzentrieren.

Das ist auch das, was wir oft sagen: Lege nicht alle Eier in einen Korb~

4. Überprüfe regelmäßig die Wiederherstellungsphrase, um sicherzustellen, dass die Sicherung funktioniert.

5. Für große Vermögenswerte kann ein 2-of-3 Hardware-Multisignatur verwendet werden.

Ähnlich wie beim Öffnen einer Tür, bei dem 2 von 3 Schlüsseln benötigt werden, erhöht dies die Fähigkeit, Angriffe abzuwehren, und behält eine gewisse Redundanz.

(z. B. 2 Cold Wallets + 1 Hot Wallet, wobei Cold Wallets A und B und Hot Wallet C sind)

Die Vorteile sind wie folgt👇

(1) Wenn Hot Wallet C von Hackern angegriffen wird, können Cold Wallet A + Cold Wallet B immer noch verhindern, dass Gelder abgezogen werden.

(2) Falls Cold Wallet A kaputt geht, können die Vermögenswerte zurückgeholt werden, solange Cold Wallet B + Hot Wallet C noch vorhanden sind.

Einige Freunde könnten fragen, was ist mit meinen drei Cold Wallets? Hier ist ein einfacher Vergleich der Vor- und Nachteile von „2 Cold 1 Hot“ und „3 Cold“👇

6. Bewahre Cold Wallets und Wiederherstellungsphrasen an verschiedenen Orten auf (mehrere Standorte zur Katastrophenbewältigung, um zu vermeiden, dass alles auf einmal verloren geht)

#KryptoSicherheit #HardwareWallet

Abschließend, wie oft gesagt, wenn du deine privaten Schlüssel nicht selbst verwaltest, gehören dir diese Vermögenswerte nicht wirklich. Sichere Nutzung basiert auf diesem Fundament!

Wenn ihr noch andere Nutzungserfahrungen habt, könnt ihr gerne im Kommentarbereich ergänzen🥰

5,22K

Top

Ranking

Favoriten

Onchain-Trends

Im Trend auf X

Aktuelle Top-Finanzierungen

Am bemerkenswertesten