Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

0xTodd

Titular & Pesquisador |

Sócio na @researchnothing |

Validador na @ebunker_eth |

Long Bitcoin, ame o mundo.

O mais recente STRC da MicroStrategy tornou-se o maior financiamento para IPOs nos EUA este ano.

A definição de STRC é complexa, o nome completo é ação preferencial estendida perpétua Série A de taxa variável, que pode ser entendida como um título, se não for rigorosa.

A emissão inicial foi de US$ 500 milhões, de preferência 5 vezes mais do que a arrecadação, e o financiamento atingiu US$ 2,5 bilhões, superando a história de 1,7 bilhão da gigante americana de energia de gás natural Venture Global, o maior IPO de energia da história dos EUA.

Claro, aumentar demais xx também é uma coisa comum, o que soa melhor do ponto de vista da comunicação.

No entanto, outros 2,5 bilhões de balas de dinheiro real entraram no mercado de Bitcoin.

No caso deste STRC, a taxa de juros inicial é de 9%, que é cerca de duas vezes a taxa de juros dos títulos do Tesouro dos EUA, e a atratividade ainda é muito forte.

O valor nominal inicial é de 90 $ e o preço de resgate oficial garantido futuro é de 101 $.

Seu preço é projetado para ficar em torno de 100 $ por um longo tempo, então haverá um favor no imposto sobre ganhos de capital quando resgatado.

No passado, a Weice esperava emitir títulos com juros muito baixos, mas no futuro eles poderiam ser convertidos em ações da Weice. Mas o STRC não pode ser convertido em ações, e é por isso que, disse Saylor, a emissão das ações não diluirá a Micro Strategy.

Além disso, o STRC tem uma prioridade alta, maior que STRK, STRD e apenas menor que STRF.

PS: A Weice emitiu demasiados instrumentos financeiros, incluindo STRF, STRK, STRD, etc., e agora existe um STRC adicional, de modo que este parágrafo prioritário está 😂 a ficar cada vez mais longo. Os detalhes sobre esses instrumentos financeiros não são expandidos aqui, mas você pode consultar a análise de @xingpt.

A STRC tem uma capacidade muito forte de proteger seu capital.

De acordo com a chamada Saylor mencionada pela Swan Bitcoin, os dividendos dessas ações preferenciais, incluindo STRF e outras, ainda estão seguros diante de uma queda de 80% no Bitcoin; Mesmo no caso de uma queda extrema de 90% a 95%, o dividendo pode, teoricamente, ser suspenso temporariamente, mas acabará sendo compensado.

E o STRC ainda tem precedência sobre os outros dois com base nisso, para ser honesto, embora sejam apenas alguns anos, não consigo imaginar a sensação 😂 de Bitcoin caindo para US$ 11.000.

Então, algumas pessoas dizem que esse STRC é um vínculo com a exposição ao Bitcoin, mas acho que não. Isso é mais como uma gama super ampla de produtos de lucro em moeda dupla. Se o Bitcoin subir, você receberá juros altos; O Bitcoin despencou como um louco (-90%) e você pega o Bitcoin.

Mas não importa o que aconteça, esse homem ainda é incrível demais, ele sempre pode projetar novas maneiras de tocar, deixar novas pessoas pagarem por isso, e então a ressonância aumenta e traz novos patamares.

31,84K

O tão esperado GPT-5 está finalmente aqui.

No entanto, dois novos testadores de modelos entrevistados pela Reuters disseram que, apesar das fortes capacidades de programação do GPT-5 e da capacidade de resolver problemas científicos e matemáticos, eles acreditam que o salto do GPT-4 para o GPT-5 não é tão grande quanto do GPT-3 para o GPT-4.

O motivo do gargalo não é difícil de entender - não há dados suficientes.

Há um ditado muito impreciso, mas muito vívido, de que o GPT-4 basicamente pegou todos os dados que podem ser recuperados da Internet durante o treinamento, o que tem uma sensação semelhante à leitura da prosperidade do mundo.

Portanto, Ilya Sutskever, ex-cientista-chefe da OpenAI, disse no ano passado que, embora o poder de computação esteja crescendo, a quantidade de dados não está aumentando simultaneamente.

Na verdade, falando francamente, o pico de uma IA generalista por muito tempo é provavelmente o GPT-5, e as próximas empresas de IA devem ser especialistas em IA.

Por exemplo, nesta entrevista, Ram Kumar, especialista em IA da OpenLedger, mencionou que muitas partes (como a Trust Wallet) desejam integrar a IA em suas carteiras, mas não podem usar diretamente modelos de uso geral - eles não podem atender a necessidades específicas e devem ser personalizados de acordo com o cenário.

Por exemplo, a Bloomberg começou imediatamente a desenvolver o BloombergGPT, que foi treinado nos vastos terminais proprietários, notícias, dados corporativos e texto da Bloomberg (totalizando mais de 700 bilhões de tokens). É precisamente por causa desse corpus fechado que ele definitivamente superará os LLMs de uso geral em tarefas financeiras.

Outro exemplo é a direção autônoma Tesla (FSD) de Musk, que é treinada em bilhões de quilômetros de dados de vídeo/telemetria da frota coletados apenas pela Tesla, que os concorrentes da Tesla não possuem. Então, alguns dias atrás, Musk deu a entender que, se ele também pudesse obter dados locais relacionados à direção na China, a Tesla poderia passar totalmente pela alfândega na competição anterior para entender o imperador do carro.

Portanto, a futura competição acirrada da IA deve estar na trilha de dados de especialistas, e definitivamente não é suficiente confiar nos dados comuns massivos da Internet sobre prostituição gratuita. Portanto, sistemas de atribuição de dados como o OpenLedger se tornarão a nova infraestrutura.

Imagine que dados preciosos são valiosos não apenas por serem escassos, mas também porque podem trazer retornos para o detentor dos dados (se você pensar neles como um ativo), assim como uma casa gera aluguel, e os dados devem gerar aluguel de dados.

Ram disse no vídeo que o Hugging Face é ótimo, mas os 90% do conjunto de dados acima não são tão úteis para implementação comercial.

Portanto, se você deseja usar comercialmente IA especializada, primeiro deve ter um sistema de propriedade de dados, para que o detentor de dados preciosos possa retirar seus dados preciosos e deixá-lo receber recompensas e provar a doçura e, em seguida, incentivar mais detentores de dados preciosos a retirá-los, formando um ciclo positivo.

No passado, os recursos dos especialistas eram valiosos e exclusivos para a classe privilegiada, afinal, o tempo dos especialistas era limitado. E na era da IA, e se for IA especializada? Reduz muito os custos marginais e possibilita que as pessoas comuns usem serviços especializados ou quase especializados.

Ansioso para o lançamento da mainnet OL.

Openledger5 de ago., 14:11

.@TrustWallet agora é um cliente @OpenLedgerHQ, construindo oficialmente com nossa tecnologia.

Orgulho de apoiar uma das carteiras mais confiáveis da Web3, pois ela adota IA verificável.

Ouça @Ramkumartweet e @EowynChen quebrá-lo em @therollupco.

4,88K

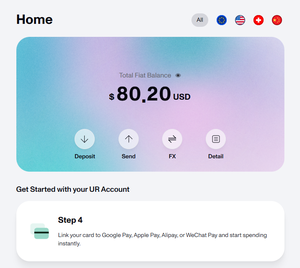

Voltar para um relatório de avaliação @URNeobank

Hoje, outro novo banco Web3 foi registrado, um UR de propriedade da Mantle.

Depois de experimentá-lo, o efeito geral não é ruim:

1. Suporta depósitos multi-cadeia de ETH/USDC/USDT;

2. Taxa de 0,5% para conversão de criptoativos em moeda fiduciária (pode ser trocada por USD, EUR ou até CNY);

3. A camada inferior é o Master Card, que pode ser vinculado ao Google Pay ou Alipay.

4. KYC é necessário, atualmente não há taxa para abrir uma conta e 10 U😂 também são enviados para trás.

Depois de abrir uma conta com sucesso, medi o consumo, comprei algo casualmente no TB, paguei 196 RMB e o cartão deduziu 27,4 USD, e a taxa de câmbio também foi boa.

33,73K

Eu realmente não esperava que as lendas urbanas que tenho ouvido desde que entrei na indústria:

"Um homem no Reino Unido acidentalmente tratou um disco rígido contendo 8.000 bitcoins como lixo"

Após 12 anos, ainda é atualizado em 2025?

Desta vez, ele realmente quer emitir moedas 🤦 ♂️

--- Linha divisória---

8.000 Bitcoins agora valem US$ 900 milhões

O PO original era um engenheiro em Newport, a terceira maior cidade do País de Gales, Inglaterra

Ele perdeu seu disco rígido com Bitcoin em 13 anos, fazendo com que ele acabasse em um aterro sanitário.

De acordo com o wiki, ele tentou vários meios, comunicando-se com o conselho da cidade, enviando dinheiro para as pessoas da cidade, cooperando com fundos de hedge, contratando especialistas em busca de caixa preta, introduzindo cães robóticos e drones, fazendo documentários e até processando o conselho da cidade.

Essa emissão de moedas (não que eu esteja otimista, apenas chocada), tokenizou 1/5 do Bitcoin, levantou fundos e, finalmente, usou os fundos para comprar o lixo.

Na verdade, acho que esse assunto é um tanto viável, muito mais forte do que a arrecadação de fundos anterior para comprar poder de computação para quebrar a chave privada de Satoshi Nakamoto.

No entanto, ainda não está claro (1) avaliação e (2) transparência.

Por exemplo, se um especialista em pesquisa o encontra e o esconde secretamente, são 8.000 bitcoins e ninguém pode resistir a essa tentação.

Além disso, não está claro como o dinheiro será gasto e se haverá obstrução do conselho municipal.

PS: Esta imagem de canja de galinha de alma de lixo é realmente tão adequada 😂🤦 ♂️ aqui

248E724 de ago., 23:59

Por mais de 12 anos, tentei de tudo para me envolver com a Câmara Municipal de Newport:

•Propostas Públicas

•Percentagens

•Mediação

•Ação legal

• E uma oferta formal de £ 25 milhões +

$ 1 bilhão e eles ignoraram tudo.

Sem resposta. Sem lógica. Sem liderança.

Eles querem que eu desista, mas

54,3K

Recorra a uma análise hard-core.

Anteriormente, sabia apenas emocionalmente que a AAVE era a maior, sem perceber que as receitas e despesas com juros da AAVE eram 10x-20x de vários outros concorrentes.

Em particular, o Compound é tão óbvio que está ficando para trás?

chingchalong♣️🇭🇰|𝟎𝐱𝐔4 de ago., 22:27

"Anatomia Completa das Demonstrações Financeiras do Contrato de Empréstimo Principal"

TL; DR

- Os empréstimos rotativos tornaram-se uma jogabilidade DeFi convencional, impulsionando os fundamentos da plataforma de facilidade de empréstimo subjacente e eliminando protocolos de empréstimo que não conseguem acompanhar os tópicos importantes.

- @eulerfinance Com a estrutura EVK que permite a qualquer pessoa implantar Vaults de empréstimos e empréstimos, os fundamentos / preço da moeda explodiram e a implantação de ativos RWA será outro catalisador para empréstimos futuros

- @aave se beneficiou da listagem de USDe + PT-USDe + mecanismo guarda-chuva + dados de emissão de cadeia cruzada GHO no primeiro semestre do ano

De onde vem o contrato de empréstimo?

É aproximadamente derivado do valor total dos juros pagos em todas as posições emprestadas, sejam abertas, fechadas ou liquidadas. Essa receita de juros será distribuída proporcionalmente entre os provedores de liquidez e a tesouraria da DAO.

Além disso, quando uma posição emprestada excede seu limite LTV definido, o protocolo de empréstimo permitirá que os liquidatários realizem ações de liquidação nessa posição. Cada classe de ativos corresponde a uma penalidade de liquidação específica, e o protocolo obtém os ativos colaterais e realiza leilões/ Mecanismo de "liquidação de liquidez" da Fluid/

O que você pode ver nas demonstrações financeiras da Aave?

As taxas e receitas de protocolo da @aave atingiram o pico no início do ano e depois caíram gradualmente com a retração mais ampla do mercado. Pessoalmente, acredito que a recuperação dos dados após maio se deve principalmente ao lançamento do USDe + PT-USDe, afinal, a maior rodada de demanda de empréstimos rotativos é impulsionada pelos ativos do tipo PT da Pendle e pela stablecoin da Ethena.

Os dados mostram que, nos primeiros dias do lançamento do PT-sUSDe, quase US$ 100 milhões em oferta foram rapidamente depositados no mercado Aave.

Além disso, o mecanismo Umbrella foi lançado oficialmente em junho e atraiu ~ US$ 300 milhões em proteção de depósitos até agora. Ao mesmo tempo, a escala de emissão de cadeia cruzada da stablecoin nativa GHO da Aave continua a crescer (circulação atual ~ US$ 200 milhões), e seus cenários de aplicação multicadeia também estão se expandindo.

Impulsionada por uma série de notícias positivas, a Aave deu início a um avanço abrangente em julho:

O Depósito Líquido ultrapassou US$ 4,8 bilhões, ocupando o primeiro lugar em toda a rede;

O lucro líquido do acordo disparou quase 5 vezes mês a mês em junho, atingindo ~ US$ 8 milhões;

Em termos de relação preço/vendas e relação preço-lucro, o Aave ainda é um item subvalorizado na pista.

Dada a atual tendência de crescimento e maturidade do produto, espera-se que instituições mais tradicionais escolham o Aave como plataforma DeFi no futuro. Seja em termos de receita de taxas, TVL ou lucratividade do protocolo, espera-se que a Aave continue a atingir novos máximos, solidificando sua posição como um player líder em DeFi.

86,13K

Em relação à expansão da rede principal Ethereum, Drake deixou este artigo muito claro.

Se o Ethereum quiser atingir um TPS da rede principal de 10.000 e L2 mais milhões, ele precisa ser atualizado em todas as três camadas (camada de execução, camada de dados e camada de consenso).

1. Camada de execução: Substitua gradualmente o antigo EVM pelo EVM 2.0, que é o Risc-V mencionado anteriormente, que você pode entender como um design de nível muito baixo semelhante às CPUs Intel.

2. Camada de dados: torne os blobs melhores e mais baratos, ajudando a L2 a aumentar o financiamento.

3. Camada de consenso: Substitua-a por uma nova beacon chain, ou seja, beam chain, que pode resistir a quantum, ZK, suportar staking de 1 ETH, confirmação rápida de bloco, etc., que pode ser considerada como resolvendo todas as dívidas técnicas atuais de uma só vez.

Essas três camadas foram aprimoradas ao mesmo tempo e, juntas, são chamadas de projeto Ethereum Lean ETH, e agora há uma planilha pública para ver como essas grandes atualizações estão progredindo.

No geral, no entanto, essas cargas de trabalho são enormes e alguns resultados não serão vistos até pelo menos 2027.

Justin Drake1 de ago., 01:57

Ontem, o Ethereum completou 10 anos. Hoje, o Ethereum enxuto é revelado como uma visão - e missão pessoal - para os próximos 10 anos.

Estamos no alvorecer de uma nova era. Milhões de TPS. Adversários quânticos. Como o Ethereum combina desempenho extremo com segurança e descentralização intransigentes?

TLDR: a criptografia de próxima geração é fundamental para vencer tanto o ataque quanto a defesa.

Isenção de responsabilidade: esta é uma versão™ de Drake voltada para um público amplo. Seguir-se-á um mergulho técnico profundo em assinaturas pós-quânticas baseadas em hash e SNARKs. Uma diversidade saudável de pontos de vista no Protocolo, no EF e na comunidade Ethereum mais ampla é esperada e bem-vinda. Isso nos fortalece.

Defesa - Modo Forte

Ethereum é especial. 100% de tempo de atividade desde o Genesis. Diversidade incomparável de clientes. US$ 130 bilhões em segurança econômica (35,7 milhões de ETH apostados × US$ 3,7 mil) - talvez em breve US$ 1 trilhão.

O Ethereum está prestes a se tornar a base da internet de valor, garantindo centenas de trilhões ao longo de décadas, até séculos.

O Ethereum deve sobreviver a qualquer coisa: estados-nação, computadores quânticos. O que vier. Chame isso de modo forte. Se a internet está ativa, o Ethereum está ativo. Se o mundo está online, o mundo está onchain.

Ataque - Modo Besta

Ethereum está com fome. "Escala L1, blobs de escala" é uma urgência estratégica dentro do cluster de protocolo do EF. Espere ganhos de desempenho baixos nos próximos 6 a 12 meses.

Longo prazo? Pense em gigagás L1, teragas L2. Chame isso de modo besta.

→ 1 gigagás/s em L1: 10K TPS, escala vertical ambiciosa

→ 1 teragas/s em L2: 1M TPS, escala horizontal extensa

Escala vs descentralização? Por que não os dois. A matemática da lua de que precisamos agora está domada:

→ zkVMs em tempo real para execução enxuta

→ amostragem de disponibilidade de dados (DAS) para dados enxutos

Uma deliciosa cereja no topo: verificação de cadeia completa em todos os navegadores, carteiras, telefones.

Atualizações enxutas

O Lean Ethereum propõe atualizações ousadas em todas as três subcamadas L1:

→ consenso lean é a beacon chain 2.0: reforçada para segurança e descentralização máximas, além de finalidade em segundos; Anteriormente marcado como "Beam Chain"

→ dados enxutos são os blobs 2.0: blobs pós-quânticos, além de dimensionamento granular de blobs para uma experiência de desenvolvedor semelhante ao calldata

→ execução enxuta é o EVM 2.0: um conjunto de instruções mínimo e amigável ao SNARK (possivelmente RISC-V; pronuncia-se "risco cinco"), aumentando o desempenho enquanto preserva a compatibilidade com EVM e seus efeitos de rede

A camada de consenso (CL), a camada de dados (DL), a camada de execução (EL) foram reimaginadas a partir dos primeiros princípios. Juntos, eles desbloqueiam o modo forte e o modo besta.

O objetivo: abundância de desempenho sob a restrição de continuidade inegociável, dureza máxima e simplicidade refrescante.

criptografia enxuta

A criptografia baseada em hash está emergindo como a base ideal para o Ethereum enxuto. Ele oferece uma resposta convincente e unificada para duas megatendências que remodelam o ecossistema:

→ a ascensão explosiva dos SNARKs

→ a ameaça quântica iminente

Imagine o bloco criptográfico mais enxuto - a função hash - alimentando L1 sozinho:

→ CL: assinaturas agregadas baseadas em hash atualizam assinaturas BLS

→ DL: compromissos de DAS baseados em hash atualizam os compromissos KZG

→ EL: reexecução de EVM de atualização de zkVMs em tempo real baseada em hash

Uma joia criptográfica em cada um dos lean CL, lean DL, lean EL.

Artesanato enxuto

O Lean Ethereum é mais do que um modelo para fortalecer e dimensionar o Ethereum. Mais do que apenas dobrar a segurança, a descentralização e a criptografia de ponta. É uma estética. Uma forma de arte. Um ofício. Pense em Jiro em Dreams of Sushi. Quando podemos ir além, nós fazemos.

Minimalismo. Modularidade. Complexidade encapsulada. Verificação formal. Segurança comprovável. Otimização comprovável. Essas são considerações técnicas sutis, mas importantes. Fique atento ao post sobre criptografia pós-quântica que os tornará explícitos.

Legado enxuto

Após 10 anos fantásticos, o Ethereum enxuto é um juramento geracional. Para manter o Ethereum online, não importa o que aconteça. Para escalá-lo sem compromisso. Para torná-lo digno daqueles que vêm a seguir.

Trata-se de legado. Somos construtores, somos missionários. Nós somos Ethereum. Espero que você se junte a nós.

35,84K

Amber Heard: Ah, Musk ainda gosta muito de cosplay de anjo

Elon Musk4 de ago., 09:15

Imagine com @Grok

4,38K

Feliz 10º aniversário do Ethereum!

PS: V Deus gosta cada vez mais de barba sem camisa +

Mira (3/3)30 de jul. de 2025

Feliz 10º aniversário, @ethereum!

7,58K

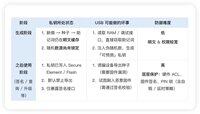

Eu vi a compra de uma carteira fria em uma pequena loja de comércio eletrônico ontem

Como resultado, o posto foi saqueado

É muito emocionante

O tutorial para este post está bem escrito

Vale a pena ler

最爱吃兽奶的兔🐰16 de jun. de 2025

Tenha cuidado para que seus ativos estejam funcionando nus

Nem suas chaves, nem suas moedas😶

Os idosos no círculo monetário costumam dizer que "se você não tem sua própria chave privada, esses ativos não pertencem realmente a você", e a segurança é ainda mais com base nisso.

O incidente de "Douyin comprou uma carteira fria de 50 milhões de yuans foi roubado durante a noite" mais uma vez lembra a todos que a segurança é a parte mais importante no caminho para a prosperidade.

Hoje, Rabbit Sangui apresentará o "passe de origem" e o "passe de uso" da carteira e discutirá como proteger a segurança de nossa carteira.

1⃣ Certifique-se de fechar a fonte antes de comprar

1. Nunca compre em canais não oficiais, apenas no site oficial ou na lista oficial de revendedores autorizados.

Por exemplo, as chamadas carteiras de hardware "novas, fechadas" ou "venda relâmpago de preço especial" em muitos canais de comércio eletrônico de terceiros não autorizados provavelmente serão quebradas e implantadas no backdoor do dispositivo e não devem ser tocadas!

2. Verifique a integridade do filme de vedação e do lacre inviolável ao recebê-lo e rejeite-o decisivamente se for considerado anormal.

Não use equipamentos com embalagens incompletas se não quiser devolvê-los por uma conveniência momentânea.

Ao mesmo tempo, mesmo que a embalagem esteja intacta, pode ser que ela tenha sido reembalada durante o transporte, e alguns dispositivos de alta imitação têm aparências semelhantes, mas os chips internos e os geradores de números aleatórios não podem garantir a segurança ou ter uma porta dos fundos.

Portanto, certifique-se de seguir o processo de verificação oficial para verificar a autenticidade da sua carteira!

Antes, um grupo de amigos inventou uma carteira fria para Rabbit Sangui, e Rabbit Sangui recusou diretamente, e ele deve ser responsável por seus próprios bens e recusar a carteira de segunda mão.

3. Ao inicializar pela primeira vez, deixe a carteira rodar fora da rede e certifique-se de gerar uma frase mnemônica em um ambiente offline.

Ao mesmo tempo, use placas de papel ou metal para gravar a frase mnemônica e não tire fotos, capturas de tela, backups na nuvem, etc.

A ênfase em "a fase de construção deve estar offline" é porque 👇

A chave privada / frase mnemônica é a única chance de ser "visível e adulterável" neste momento. Embora seja possível conectar o USB no futuro, é muito difícil para um invasor ler ou afetar a chave privada.

Depois disso, se você quiser fazer coisas ruins com USB nos estágios posteriores, encontrará muita resistência 👇

✅ Proteção de ACL de hardware

(1) Quer que o dispositivo cuspa a chave privada? As instruções não existem e não cospem

(2) Quer ler secretamente o Flash interno? O endereço não está na lista branca e não pode ser lido

✅ Proteção de assinatura de firmware

(1) Se um hacker quiser atualizar um novo firmware com um backdoor, ele deve falsificar a chave privada do fornecedor (matematicamente impossível).

Forjar assinaturas requer um exaustivo 2 elevado à 256ª potência da chave ou quebrar um logaritmo discreto (ambos estão além do poder da computação moderna e previsível)

(2) Qualquer código não assinado enviado pelo BadUSB (malicioso) será rejeitado pelo bootloader.

O bootloader é a primeira linha de defesa para o nosso dispositivo inicializar e é gravado em Flash somente leitura ou protegido contra gravação, que não pode ser substituído pelo firmware com back-flash (o bootloader verifica a assinatura do firmware com a chave pública do fabricante).

✅ Proteção de bloqueio de PIN (com política de autodestruição/atraso)

(1) Mesmo que o invasor obtenha o objeto físico, ele precisa adivinhar o PIN corretamente antes de poder invocar o comando de assinatura.

(2) Os ataques de força bruta serão atrasados ou apagados diretamente, o que equivale à "queima de chave privada".

Além de controlar a "fonte" antes de comprar, você também deve prestar atenção à segurança durante o uso.

2⃣ Precauções para uso diário

1. Impedir que ataques man-in-the-middle sejam adulterados de endereços.

Por exemplo, ao transferir dinheiro, verifique as informações de endereço uma a uma na tela do dispositivo e não tente comparar apenas os últimos dígitos para evitar que a área de transferência seja adulterada.

2. Conecte-se a um dispositivo seguro (por exemplo, atualização de ROM, sinal, etc.) para uso diário e desconecte-se imediatamente após a conclusão.

3. As carteiras quentes armazenam apenas pequenas quantidades de fundos, e grandes quantias são armazenadas em carteiras frias e não concentram todos os fundos em um dispositivo.

É também o que costumamos dizer: não coloque seus ovos na mesma cesta~

4. Verifique a frase mnemônica regularmente para confirmar se o backup está disponível.

5. Grandes ativos podem usar 2 de 3 assinaturas múltiplas de hardware

Semelhante a querer abrir uma porta, você precisa usar qualquer 2 das 3 chaves, o que não apenas melhora a capacidade de resistir a ataques, mas também mantém uma certa redundância.

(Por exemplo, 2 carteiras frias + 1 carteira quente, supondo que a carteira fria seja A, B e a carteira quente seja C)

Esses benefícios são os seguintes 👇

(1) Se a carteira quente C for comprometida por hackers, a carteira fria A + carteira fria B ainda pode impedir que os fundos sejam transferidos.

(2) Caso a carteira fria A esteja quebrada, desde que a carteira fria B + a carteira quente C ainda estejam lá, você pode recuperar os ativos.

Alguns amigos podem perguntar, e as minhas três carteiras frias? Aqui está uma breve comparação das vantagens e desvantagens 👇 de "2 frios, 1 quentes" e "3 frios".

6. Carteiras frias e frases mnemônicas são armazenadas em locais diferentes (recuperação de desastres em vários locais, evitando extremidades de um pote)

#加密安全 #硬件钱包

Finalmente, como diz o clichê, se você não tiver suas próprias chaves privadas, esses ativos não pertencem realmente a você, e o uso seguro é construído sobre essa base!

Se você tiver outra experiência, por favor, deixe uma mensagem para adicioná-la 🥰

5,2K

Melhores

Classificação

Favoritos

Em alta on-chain

Em alta no X

Principais fundos da atualidade

Mais notável