Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

0xTodd

Titulaire & Chercheur |

Associé chez @researchnothing |

Validateur chez @ebunker_eth |

Long Bitcoin, aimez le monde.

Le STRC récemment émis par MicroStrategy est devenu le plus grand financement d'IPO sur le marché américain cette année.

La définition de STRC est complexe, son nom complet étant des actions privilégiées perpétuelles à taux variable de série A. Pour simplifier, on peut comprendre cela comme une sorte d'obligation.

Au départ, le montant émis était de 500 millions de dollars, et idéalement, il a été sursouscrit cinq fois, atteignant 2,5 milliards de dollars, dépassant ainsi les 1,7 milliard de l'IPO historique de l'énergie américaine, Venture Global.

Bien sûr, un taux de sursouscription de xx % est courant, c'est plus agréable à entendre d'un point de vue communication.

Cependant, il s'agit de 2,5 milliards de dollars de liquidités injectées sur le marché du Bitcoin.

Pour ce qui est du STRC, le taux d'intérêt initial est de 9 %, soit environ deux fois le taux des obligations d'État américaines, ce qui est très attractif.

La valeur nominale initiale est de 90 $, et le prix de rachat officiel garanti à l'avenir est de 101 $.

Son prix est conçu pour se maintenir à long terme autour de 100 $, ce qui permet d'avoir un avantage fiscal sur les plus-values lors du rachat.

Dans le passé, MicroStrategy souhaitait émettre des obligations à faible taux d'intérêt, mais pouvant être converties en actions de MicroStrategy à l'avenir. Cependant, le STRC ne peut pas être converti en actions, c'est pourquoi Saylor a déclaré que l'émission de cette action ne diluera pas MicroStrategy.

De plus, la priorité du STRC est très élevée, elle est supérieure à STRK et STRD, mais inférieure à STRF.

PS : MicroStrategy a émis trop de ces instruments financiers, avec STRF, STRK, STRD, et maintenant un nouveau STRC, ce qui allonge de plus en plus cette liste de priorités 😂. Pour plus de détails sur ces instruments financiers, vous pouvez consulter l'analyse de @xingpt.

Le STRC a une très forte capacité de préservation du capital.

Selon ce que Swan Bitcoin a mentionné lors de l'appel téléphonique de Saylor, les dividendes de ces actions privilégiées (y compris STRF, etc.) restent très sûrs même si le Bitcoin chute de 80 % ; même dans des baisses extrêmes de 90 à 95 %, il est théoriquement possible de suspendre temporairement les dividendes, mais ils seront finalement compensés.

De plus, le STRC a la priorité sur deux autres, pour être honnête, même si cela ne fait que quelques années, je ne peux vraiment pas imaginer ce que cela ferait de voir le Bitcoin retomber à 11 000 dollars 😂.

Donc, certains disent que le STRC est une obligation avec une exposition au Bitcoin, mais je ne le pense pas. Cela ressemble plus à un produit à double devise avec une large plage de gains. Si le Bitcoin monte, vous obtenez un taux d'intérêt élevé ; si le Bitcoin s'effondre (de 90 %), vous recevez du Bitcoin.

Mais quoi qu'il en soit, cet homme est vraiment incroyable, il parvient toujours à concevoir de nouvelles façons de faire débourser de l'argent aux gens, puis à créer une résonance ascendante, entraînant de nouveaux sommets.

31,82K

Le très attendu GPT-5 est enfin arrivé.

Cependant, deux testeurs du nouveau modèle interrogés par Reuters ont déclaré que, bien que les capacités de programmation de GPT-5 et sa capacité à résoudre des problèmes scientifiques et mathématiques soient très fortes, ils estiment que le saut de GPT-4 à GPT-5 n'est pas aussi grand que celui de GPT-3 à GPT-4.

La raison du goulot d'étranglement est facile à comprendre : le manque de données.

Il y a une expression très peu rigoureuse mais très évocatrice qui dit qu'à l'époque de l'entraînement de GPT-4, toutes les données pouvant être extraites d'Internet avaient déjà été collectées, donnant une impression de « avoir vu toute la splendeur du monde ».

C'est pourquoi l'ancien chef scientifique d'OpenAI, Ilya Sutskever, a déclaré l'année dernière que, bien que la puissance de calcul augmente, la quantité de données n'a pas augmenté en parallèle.

En fait, pour être franc, le sommet d'un AI généraliste pendant un certain temps sera probablement GPT-5, et par la suite, les entreprises d'IA se concentreront sur des IA spécialisées.

Par exemple, comme l'a mentionné Ram Kumar, expert en IA d'OpenLedger dans cette interview, de nombreuses entreprises (comme Trust Wallet) souhaitent intégrer l'IA dans leurs portefeuilles, mais elles ne peuvent pas utiliser directement des modèles généraux - cela ne répond pas à des besoins spécifiques, il est donc nécessaire de personnaliser selon le scénario. OL fournit les protocoles et outils permettant de le faire.

De plus, Bloomberg a commencé à développer BloombergGPT dès le départ, en s'appuyant sur les vastes données propriétaires, les nouvelles, les données d'entreprise et les textes de Bloomberg (totalisant plus de 700 milliards de balises) pour l'entraînement. C'est précisément à cause de ce corpus fermé qu'il sera largement supérieur aux LLMs généraux dans les tâches financières.

Un autre exemple est le système de conduite autonome (FSD) de Tesla, qui est entraîné sur des milliards de kilomètres de vidéos et de données télémétriques collectées par Tesla elle-même, ce que ses concurrents n'ont pas. Ainsi, il y a quelques jours, Musk a laissé entendre que s'il pouvait également obtenir des données de conduite locales en Chine, Tesla pourrait réussir dans la compétition avec Dongchedi.

Ainsi, la compétition future en IA sera certainement sur la voie des données spécialisées ; se fier uniquement à des données ordinaires massives provenant d'Internet ne suffira pas. C'est pourquoi le système de droits d'attribution des données développé par OpenLedger deviendra une nouvelle infrastructure.

Imaginez, les données précieuses sont précieuses non seulement parce qu'elles sont rares, mais aussi parce qu'elles peuvent rapporter des bénéfices à leurs détenteurs (si vous considérez les données comme un actif), tout comme une maison peut générer des loyers, les données devraient également générer des « loyers de données ».

Ram a déclaré dans la vidéo que Hugging Face est formidable, mais que 90 % des ensembles de données disponibles ne sont pas si utiles pour la mise en œuvre commerciale.

Par conséquent, pour avoir une IA spécialisée commercialisable, il est nécessaire d'avoir d'abord un système de droits d'attribution des données, permettant aux détenteurs de données précieuses de les partager et de recevoir des bénéfices, encourageant ainsi davantage de détenteurs de données précieuses à participer, formant un cycle vertueux.

L'égalité apportée par l'IA pourrait se cacher ici ; par le passé, les ressources des experts étaient précieuses, réservées à une classe privilégiée, car le temps des experts est limité. Mais à l'ère de l'IA, que se passe-t-il avec une IA spécialisée ? Elle réduit considérablement les coûts marginaux, rendant possible l'accès aux services de niveau expert ou quasi-expert pour les gens ordinaires.

J'attends avec impatience le lancement du réseau principal d'OL.

Openledger5 août, 14:11

.@TrustWallet est maintenant un client d'@OpenLedgerHQ, construisant officiellement avec notre technologie.

Fier de soutenir l'un des portefeuilles les plus fiables de Web3 alors qu'il adopte l'IA vérifiable.

Écoutez @Ramkumartweet et @EowynChen expliquer cela sur @therollupco.

4,78K

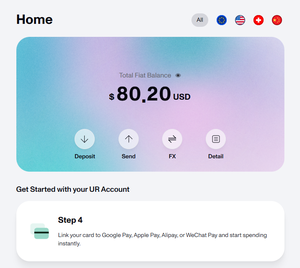

Retour d'un rapport d'évaluation @URNeobank

Aujourd'hui, j'ai encore enregistré une nouvelle banque Web3, qui est UR, filiale de Mantle.

J'ai testé un peu, et dans l'ensemble, c'est plutôt bien :

1. Supporte le dépôt multi-chain d'ETH/USDC/USDT ;

2. Frais de conversion d'actifs cryptographiques en monnaie fiduciaire de 0,5 % (peut échanger en USD, EUR, voire CNY) ;

3. La base est Master Card, peut être liée à Google Pay, et peut aussi être liée à Alipay ;

4. Nécessite un KYC, actuellement l'ouverture de compte est gratuite, et en plus, on reçoit 10 U 😂.

Après l'ouverture du compte, j'ai testé une dépense, j'ai acheté quelques trucs sur TB, j'ai payé 196 RMB, la carte a débité 27,4 USD, le taux de change est aussi pas mal.

33,46K

Je ne m'y attendais vraiment pas, cette légende urbaine que j'entends depuis que je suis dans le métier :

"Un homme britannique a accidentellement jeté un disque dur contenant 8000 bitcoins à la poubelle."

Après 12 ans, en 2025, il semble qu'il y ait encore des mises à jour ?

Cette fois, il envisage même de lancer une cryptomonnaie 🤦♂️

--- ligne de séparation ---

8000 bitcoins valent maintenant 900 millions de dollars.

L'ancien propriétaire est un ingénieur de Newport, la troisième plus grande ville du Pays de Galles.

Il a perdu son disque dur contenant des bitcoins en 2013, ce qui a conduit à son enfouissement dans une décharge.

Selon wiki, il a essayé diverses méthodes, a communiqué avec le conseil municipal, a proposé de l'argent à tous les habitants de la ville, a collaboré avec des fonds spéculatifs, a engagé des experts en recherche de boîtes noires, a introduit des chiens mécaniques et des drones, a tourné un documentaire et même a poursuivi le conseil municipal.

Cette fois, il prévoit de tokeniser 1/5 des bitcoins pour lever des fonds, puis d'utiliser ces fonds pour acheter la décharge.

En fait, je pense que cela a une certaine faisabilité, c'est bien plus solide que l'idée précédente de lever des fonds pour acheter de la puissance de calcul afin de déchiffrer la clé privée de Satoshi.

Cependant, il reste encore des incertitudes concernant (1) l'évaluation (2) la transparence.

Par exemple, si les experts en recherche trouvent le disque, et le cachent discrètement, ce sont 8000 bitcoins, personne ne peut résister à une telle tentation.

De plus, comment l'argent sera-t-il dépensé, y aura-t-il des obstacles de la part du conseil municipal, tout cela reste flou.

PS : Cette image de "poulet de l'esprit" est étonnamment appropriée ici 😂🤦♂️

248E724 août, 23:59

Pendant plus de 12 ans, j'ai tout essayé pour interagir avec le Conseil municipal de Newport :

•Propositions publiques

•Pourcentages

•Médiation

•Action en justice

•ET une offre formelle de plus de 25 millions de livres sterling

1 milliard de dollars et ils ont tout ignoré.

Pas de réponse. Pas de logique. Pas de leadership.

Ils veulent que j'abandonne, mais

54,27K

Une analyse approfondie.

Auparavant, je savais juste de manière intuitive qu'AAVE était le plus grand, sans réaliser que les revenus et les dépenses d'intérêts d'AAVE sont 10 à 20 fois supérieurs à ceux de ses concurrents.

Est-ce que Compound est vraiment à la traîne de manière aussi évidente ?

chingchalong♣️🇭🇰|𝟎𝐱𝐔4 août, 22:27

《Analyse complète des états financiers des protocoles de prêt principaux》

TL;DR

- Le prêt circulaire est devenu le principal mode de jeu de DeFi, stimulant les fondamentaux en tant que plateforme de prêt sous-jacente, tout en éliminant les protocoles de prêt qui ne suivent pas les tendances.

- @eulerfinance a émergé grâce à son cadre EVK qui permet à quiconque de déployer un Vault de prêt, avec des fondamentaux et des prix de jetons en forte hausse, et le déploiement futur de prêts d'actifs RWA sera un autre catalyseur.

- @aave a bénéficié du lancement de USDe + PT-USDe + du mécanisme Umbrella + de l'émission inter-chaînes de GHO, avec des données en croissance stable au premier semestre.

D'où proviennent les frais des protocoles de prêt ?

En gros, ils proviennent du total des intérêts payés sur toutes les positions de prêt, qu'elles soient ouvertes, fermées ou liquidées. Ces revenus d'intérêts seront répartis proportionnellement entre les fournisseurs de liquidité et le trésor de la DAO.

De plus, lorsque la position de prêt dépasse son LTV (Loan-to-Value) fixé, le protocole de prêt permettra aux liquidateurs d'exécuter des opérations de liquidation sur cette position. Chaque type d'actif correspond à des pénalités de liquidation spécifiques, et le protocole obtient les actifs en garantie pour les vendre aux enchères / mécanisme de "liquidation fluide".

Que peut-on voir dans les états financiers d'Aave ?

Les frais et revenus du protocole @aave ont atteint un pic au début de l'année, puis ont progressivement diminué avec le recul du marché. À mon avis, la reprise des données après mai est principalement due au lancement de USDe + PT-USDe, car la demande de prêt circulaire la plus importante de cette période est alimentée par les actifs de type PT de Pendle et le stablecoin lancé par Ethena.

Les données montrent qu'au début du lancement de PT-sUSDe, près de 100 millions de dollars de fonds ont été rapidement déposés sur le marché Aave.

De plus, le mécanisme Umbrella a été officiellement activé en juin, attirant jusqu'à présent environ 300 millions de dollars de fonds pour garantir les dépôts. En même temps, l'émission inter-chaînes du stablecoin natif d'Aave, GHO, continue de croître (volume actuel d'environ 200 millions de dollars), et ses cas d'utilisation multi-chaînes s'élargissent constamment.

Sous l'effet de plusieurs facteurs positifs, Aave a connu une percée complète en juillet :

Les dépôts nets ont dépassé 4,8 milliards de dollars, se classant au premier rang du réseau ;

Le bénéfice net du protocole a explosé de près de 5 fois en juin, atteignant environ 8 millions de dollars ;

En termes de ratio prix/ventes et prix/bénéfice, Aave reste un projet sous-évalué dans son domaine.

Étant donné la tendance actuelle de croissance et la maturité des produits, on s'attend à ce que davantage d'institutions traditionnelles choisissent Aave comme plateforme d'utilisation de DeFi. Que ce soit en termes de revenus de frais, de TVL ou de bénéfices du protocole, Aave devrait continuer à établir de nouveaux records, consolidant ainsi sa position de leader dans DeFi.

85,99K

Concernant l'extension du réseau principal d'Ethereum, l'article de Drake est très clair.

Ethereum souhaite atteindre un TPS de 10 000 sur le réseau principal, avec des L2 cumulant des millions, ce qui nécessite une mise à jour majeure à trois niveaux (niveau d'exécution, niveau de données, niveau de consensus).

1. Niveau d'exécution : remplacer progressivement l'ancien EVM par l'EVM 2.0, c'est-à-dire le Risc-V dont on a parlé auparavant, que vous pouvez comprendre comme un design très basique, similaire à un CPU Intel.

2. Niveau de données : améliorer les blobs pour qu'ils soient meilleurs et moins chers, afin d'aider les L2 à augmenter leur financement.

3. Niveau de consensus : passer à une nouvelle chaîne de balises, c'est-à-dire la beam chain, qui peut résister aux attaques quantiques, être ZK, supporter un staking de 1 ETH, et permettre une confirmation rapide des blocs, ce qui permet de résoudre d'un coup toutes les dettes techniques actuelles.

Ces trois niveaux sont améliorés simultanément, et ensemble, ils sont appelés le plan de simplification d'Ethereum (Lean ETH). Il existe maintenant un tableau de travail public pour suivre l'avancement de ces grandes mises à jour.

Cependant, dans l'ensemble, la charge de travail est énorme, et il faudra au moins jusqu'en 2027 pour voir des résultats.

Justin Drake1 août, 01:57

Hier, Ethereum a fêté ses 10 ans. Aujourd'hui, Ethereum lean est dévoilé comme une vision—et une mission personnelle—pour les 10 prochaines années.

Nous sommes à l'aube d'une nouvelle ère. Des millions de TPS. Des adversaires quantiques. Comment Ethereum marie-t-il une performance extrême avec une sécurité et une décentralisation sans compromis ?

TLDR : la cryptographie de nouvelle génération est centrale pour gagner à la fois en attaque et en défense.

Avertissement : Ceci est une prise de position de Drake™ destinée à un large public. Une plongée technique dans les signatures post-quantiques basées sur le hachage et les SNARKs suivra. Une diversité saine de points de vue à travers le Protocole, l'EF et la communauté Ethereum au sens large est attendue et bienvenue. Cela nous renforce.

défense—mode fort

Ethereum est spécial. 100 % de disponibilité depuis la genèse. Une diversité de clients inégalée. 130 milliards de dollars en sécurité économique (35,7 millions d'ETH stakés × 3,7K $)—peut-être bientôt 1 trillion de dollars.

Ethereum est prêt à devenir le socle de l'internet de la valeur, sécurisant des centaines de trillions sur des décennies, voire des siècles.

Ethereum doit survivre à tout : États-nations, ordinateurs quantiques. Quoi qu'il arrive. Appelez cela le mode fort. Si l'internet est en ligne, Ethereum est en ligne. Si le monde est connecté, le monde est sur la chaîne.

attaque—mode bête

Ethereum a faim. "Échelle L1, échelle blobs" est une urgence stratégique au sein du cluster Protocole de l'EF. Attendez-vous à des gains de performance faciles au cours des 6 à 12 prochains mois.

À plus long terme ? Pensez gigagas L1, teragas L2. Appelez cela le mode bête.

→ 1 gigagas/sec sur L1 : 10K TPS, échelle verticale ambitieuse

→ 1 teragas/sec sur L2 : 1M TPS, échelle horizontale tentaculaire

Échelle contre décentralisation ? Pourquoi pas les deux. Les mathématiques lunaires dont nous avons besoin sont maintenant apprivoisées :

→ zkVMs en temps réel pour une exécution lean

→ échantillonnage de disponibilité des données (DAS) pour des données lean

Une délicieuse cerise sur le gâteau : vérification complète de la chaîne sur chaque navigateur, portefeuille, téléphone.

mises à jour lean

Lean Ethereum propose des mises à jour audacieuses à travers les trois sous-couches L1 :

→ le consensus lean est la chaîne de balises 2.0 : durcie pour une sécurité et une décentralisation ultimes, plus une finalité en quelques secondes ; anciennement appelée "chaîne de faisceau"

→ les données lean sont les blobs 2.0 : blobs post-quantiques, plus un dimensionnement granulaire des blobs pour une expérience développeur semblable à celle des calldata

→ l'exécution lean est l'EVM 2.0 : un ensemble d'instructions minimal, compatible avec les SNARK (possiblement RISC-V ; prononcé "risque cinq"), boostant la performance tout en préservant la compatibilité EVM et ses effets de réseau

La couche de consensus (CL), la couche de données (DL), la couche d'exécution (EL) ont chacune été réimaginées à partir des premiers principes. Ensemble, elles débloquent le mode fort et le mode bête.

L'objectif : une abondance de performance sous la contrainte d'une continuité non négociable, d'une dureté maximale et d'une simplicité rafraîchissante.

cryptographie lean

La cryptographie basée sur le hachage émerge comme le fondement idéal pour Ethereum lean. Elle offre une réponse unifiée convaincante à deux mégatendances qui redéfinissent l'écosystème :

→ l'essor explosif des SNARKs

→ la menace quantique imminente

Imaginez la brique cryptographique la plus lean—la fonction de hachage—alimentant à elle seule L1 :

→ CL : les signatures agrégées basées sur le hachage améliorent les signatures BLS

→ DL : les engagements DAS basés sur le hachage améliorent les engagements KZG

→ EL : les zkVMs en temps réel basées sur le hachage améliorent la réexécution de l'EVM

Un bijou cryptographique dans chacune des CL lean, DL lean, EL lean.

artisanat lean

Lean Ethereum est plus qu'un plan pour durcir et faire évoluer Ethereum. Plus qu'un simple renforcement de la sécurité, de la décentralisation et de la cryptographie de pointe. C'est une esthétique. Une forme d'art. Un artisanat. Pensez à Jiro dans Les rêves de sushi. Quand nous pouvons faire un effort supplémentaire, nous le faisons.

Minimalisme. Modularité. Complexité encapsulée. Vérification formelle. Sécurité prouvable. Optimalité prouvable. Ce sont des considérations techniques subtiles mais importantes. Restez à l'écoute pour le post sur la cryptographie post-quantique qui les rendra explicites.

héritage lean

Après 10 années fantastiques, lean Ethereum est un serment générationnel. Pour garder Ethereum en ligne quoi qu'il arrive. Pour le faire évoluer sans compromis. Pour le rendre digne de ceux qui viendront après.

Il s'agit d'héritage. Nous sommes des bâtisseurs, nous sommes des missionnaires. Nous sommes Ethereum. J'espère que vous nous rejoindrez.

35,83K

Amber Heard : ah, Musk aime toujours autant le cosplay d'ange.

Elon Musk4 août, 09:15

Imagine avec @Grok

4,37K

Joyeux anniversaire à Ethereum pour ses 10 ans !

PS : V semble de plus en plus aimer être torse nu et avoir une barbe.

Mira (3/3)30 juil. 2025

joyeux 10ème anniversaire, @ethereum!

7,57K

J'ai vu un post hier sur un petit magasin en ligne qui a acheté un portefeuille froid, mais qui a été pillé à la place. C'est vraiment émouvant. Le tutoriel de ce post est bien écrit, ça vaut le coup de le lire.

最爱吃兽奶的兔🐰16 juin 2025

Faites attention à vos actifs qui sont à découvert

Pas vos clés, pas vos pièces😶

Les anciens du monde des cryptomonnaies disent souvent : « Si vous ne contrôlez pas vos clés privées, ces actifs ne vous appartiennent pas vraiment », la sécurité repose donc sur cette base.

L'incident « Achat d'un portefeuille froid sur Douyin, 50 millions de yuans volés en une nuit » rappelle à tous que la sécurité est l'un des éléments les plus importants sur le chemin de la richesse.

Aujourd'hui, Tù Sānguì va aborder la sécurité des portefeuilles en se concentrant sur les « points de contrôle » lors de l'achat et de l'utilisation, et explorer comment protéger la sécurité de nos portefeuilles.

1⃣ Avant d'acheter, assurez-vous de bien contrôler la source

1. N'achetez jamais par des canaux non officiels, achetez uniquement sur le site officiel ou chez des revendeurs autorisés clairement indiqués par l'officiel.

Par exemple, de nombreux canaux de commerce électronique tiers non autorisés proposant des portefeuilles matériels « neufs et non ouverts » ou « en promotion » sont très susceptibles d'être des appareils piratés et dotés de portes dérobées, à ne surtout pas toucher !

2. Lors de la réception, vérifiez l'intégrité du film de scellage et des bandes de sécurité, et refusez la livraison en cas d'anomalie.

Il ne faut surtout pas céder à la tentation de ne pas vouloir retourner un produit et d'utiliser un appareil dont l'emballage est incomplet.

De plus, même si l'emballage est intact, il se peut qu'il ait été échangé pendant le transport, certains appareils contrefaits peuvent avoir une apparence similaire, mais les puces internes et les générateurs de nombres aléatoires ne garantissent pas la sécurité ou peuvent contenir des portes dérobées.

Il est donc impératif de suivre le processus de vérification publié par l'officiel pour vérifier l'authenticité du portefeuille !

Auparavant, un membre du groupe a voulu donner un portefeuille froid à Tù Sānguì, mais il a directement refusé, il est essentiel d'être responsable de ses actifs et de refuser les portefeuilles d'occasion.

3. Lors de la première mise sous tension, faites fonctionner le portefeuille hors ligne, il est impératif de générer la phrase de récupération dans un environnement hors ligne.

En même temps, enregistrez la phrase de récupération sur papier ou sur une plaque métallique, ne prenez surtout pas de photos, de captures d'écran ou de sauvegardes dans le cloud.

Il est important de souligner que « la génération doit être hors ligne » car👇

Les clés privées / phrases de récupération sont « visibles en clair et modifiables » à ce moment-là. L'utilisation quotidienne peut également impliquer un USB, mais il sera beaucoup plus difficile pour un attaquant de lire ou d'influencer la clé privée par la suite.

Lors de l'utilisation, un USB qui tenterait de faire des malversations rencontrera de nombreux obstacles👇

✅ Protection ACL matérielle

(1) Vous voulez que l'appareil divulgue la clé privée ? La commande n'existe pas, il ne le fera pas.

(2) Vous voulez lire secrètement la mémoire Flash interne ? L'adresse n'est pas sur la liste blanche, vous ne pouvez pas lire.

✅ Protection par signature de firmware

(1) Si un hacker veut flasher un nouveau firmware avec une porte dérobée, il doit imiter la clé privée du fabricant (mathématiquement impossible).

Pour falsifier une signature, il faut épuiser 2 à la puissance 256 pour obtenir la clé ou casser le logarithme discret (les deux dépassent les capacités de calcul modernes et prévisibles).

(2) Tout code non signé poussé par BadUSB (malveillant) sera rejeté par le Bootloader.

Le Bootloader est notre première ligne de défense au démarrage de l'appareil, gravé dans une mémoire Flash en lecture seule ou protégée en écriture, ne pouvant pas être écrasé par un firmware ultérieur (le Bootloader vérifie la signature du firmware avec la clé publique du fabricant).

✅ Protection par code PIN (y compris auto-destruction / stratégie de délai)

(1) Même si un attaquant obtient le matériel, il doit deviner le code PIN pour appeler la commande de signature.

(2) Le craquage par force brute sera retardé ou entraînera une suppression directe, équivalant à « la destruction de la clé privée ».

En plus de bien contrôler la « source » avant l'achat, il est également important de faire attention à la sécurité lors de l'utilisation.

2⃣ Consignes de sécurité pour l'utilisation quotidienne

1. Prévenir les attaques de type homme du milieu sur les adresses.

Par exemple, lors d'un transfert, vérifiez soigneusement les informations d'adresse sur l'écran de l'appareil, ne vous contentez pas de vérifier les dernières lettres pour plus de commodité, afin d'éviter que le presse-papiers ne soit altéré.

2. Connectez-vous à des appareils sécurisés pour les opérations quotidiennes (comme la mise à jour du ROM, la signature, etc.), et déconnectez immédiatement après.

3. Ne placez que de petites sommes dans un portefeuille chaud, gardez les grandes sommes dans un portefeuille froid, ne concentrez pas tous vos fonds sur un seul appareil.

C'est ce que nous disons souvent : ne mettez pas tous vos œufs dans le même panier~

4. Vérifiez régulièrement la phrase de récupération pour vous assurer que la sauvegarde est utilisable.

5. Pour les gros actifs, vous pouvez utiliser un multi-signature 2-of-3 matériel.

Comme pour ouvrir une porte, il faut utiliser 2 des 3 clés, ce qui augmente la capacité de résistance aux attaques tout en conservant une certaine redondance.

(Par exemple, 2 portefeuilles froids + 1 portefeuille chaud, supposons que les portefeuilles froids soient A et B, et le portefeuille chaud soit C)

Les avantages sont les suivants👇

(1) Si le portefeuille chaud C est piraté, les portefeuilles froids A + B peuvent toujours empêcher le transfert de fonds.

(2) Si jamais le portefeuille froid A tombe en panne, tant que le portefeuille froid B + le portefeuille chaud C sont encore là, vous pouvez récupérer vos actifs.

Certains pourraient se demander, que faire si j'ai trois portefeuilles froids ? Voici une comparaison simple des avantages et des inconvénients de « 2 froids 1 chaud » et « 3 froids »👇

6. Conservez le portefeuille froid et la phrase de récupération à des endroits différents (multi-site pour la résilience, évitant une perte totale)

#SécuritéCrypto #PortefeuilleMatériel

Enfin, comme on le dit souvent, si vous ne contrôlez pas vos clés privées, ces actifs ne vous appartiennent pas vraiment, et une utilisation sécurisée repose sur cette base !

Si d'autres amis ont des expériences d'utilisation, n'hésitez pas à les partager dans les commentaires🥰

5,19K

Meilleurs

Classement

Favoris

Tendance on-chain

Tendance sur X

Récents financements de premier plan

Les plus notables