Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

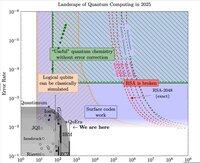

Probabil cel mai bun studiu al progresului calculului cuantic a fost actualizat recent, de data aceasta pentru a ține cont de cea mai nouă lucrare, @CraigGidney cărei linie finală din lucrare spune:

"Prefer ca securitatea să nu fie condiționată de progresul lent"

Ironic că este o credință controversată.

7 aug., 18:20

Sam Jaques și-a actualizat @sejaques peisajul cuantic excelent. Acum puteți trece rapid de la un an la altul și puteți vedea progresul. Acest lucru arată cu adevărat cât de mare este @CraigGidney îmbunătățire algoritmică în acest an: mutarea stâlpilor de poartă a liniei roșii mult mai aproape!

Concluzie completă, așa că nu citez în afara contextului:

În această lucrare, am redus numărul așteptat de qubiți necesari pentru a depăși RSA2048 de la 20 de milioane la

1 milion. Am făcut acest lucru prin combinarea și eficientizarea rezultatelor din [CFS24], [Gid+25] și [GSJ24].

Speranța mea este că acest lucru oferă un indicator pentru stadiul actual al tehnologiei în factorizarea cuantică,

și informează cât de repede ar trebui implementate criptosistemele cuantice.

Fără a schimba ipotezele fizice făcute de această lucrare, nu văd nicio modalitate de a reduce qubitul

numărați cu un alt ordin de mărime. Nu pot pretinde în mod plauzibil că un număr întreg RSA de 2048 de biți ar putea

să fie factorizat cu o sută de mii de qubiți zgomotoși. Dar există o zicală în criptografie: "atacuri

întotdeauna se îmbunătățesc" [Sch09]. În ultimul deceniu, acest lucru a fost valabil pentru factorizarea cuantică. Căutarea

Sunt de acord cu proiectul public inițial al raportului intern al NIST privind tranziția la

Standarde de criptografie cuantică [Moo+24]: sistemele vulnerabile ar trebui să fie depreciate după 2030

și anulat după 2035. Nu pentru că mă aștept să existe computere cuantice suficient de mari prin

2030, ci pentru că prefer ca securitatea să nu fie condiționată de progresul lent

@CraigGidney @lopp Cred că ți-ai exprimat interesul pentru acest complot anterior:

778

Limită superioară

Clasament

Favorite