Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

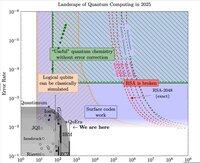

Probablemente la mejor encuesta sobre el progreso de la computación cuántica se actualizó recientemente, esta vez para tener en cuenta el nuevo artículo de @CraigGidney, cuya línea de conclusión en el artículo dice:

"Prefiero que la seguridad no dependa de que el progreso sea lento"

Es irónico que sea una creencia controvertida.

7 ago, 18:20

Sam Jaques @sejaques actualizó su excelente panorama cuántico. Ahora puedes moverte rápidamente entre años y ver el progreso. ¡Esto realmente muestra lo importante que es la mejora algorítmica de @CraigGidney este año: ¡moviendo los postes de la meta de la línea roja mucho más cerca!

Conclusión completa para no citar fuera de contexto:

En este documento, reduje el número esperado de qubits necesarios para romper RSA2048 de 20 millones a 1 millón. Hice esto combinando y simplificando resultados de [CFS24], [Gid+25] y [GSJ24].

Mi esperanza es que esto proporcione un punto de referencia para el estado actual del arte en la factorización cuántica,

y que informe cuán rápido deberían desplegarse los sistemas criptográficos seguros contra cuántica.

Sin cambiar las suposiciones físicas hechas por este documento, no veo forma de reducir el conteo de qubits

por otro orden de magnitud. No puedo afirmar plausiblemente que un entero RSA de 2048 bits podría

ser factorizado con cien mil qubits ruidosos. Pero hay un dicho en criptografía: “los ataques

siempre mejoran” [Sch09]. En la última década, eso ha sido cierto para la factorización cuántica. Mirando

hacia adelante, estoy de acuerdo con el borrador público inicial del informe interno de NIST sobre la transición a estándares de criptografía post-cuántica [Moo+24]: los sistemas vulnerables deberían ser descontinuados después de 2030

y prohibidos después de 2035. No porque espere que existan computadoras cuánticas suficientemente grandes para 2030, sino porque prefiero que la seguridad no dependa de que el progreso sea lento.

@CraigGidney @lopp Creo que expresaste interés en este gráfico anteriormente:

746

Populares

Ranking

Favoritas