Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

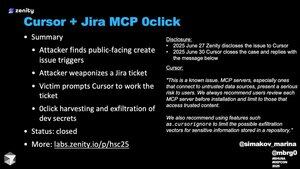

Wygląda na to, że oficjalne stanowisko @cursor_ai w sprawie MCP brzmi: "Serwery MCP, szczególnie te, które łączą się z niezweryfikowanymi źródłami danych, stanowią poważne ryzyko dla użytkowników. Zawsze zalecamy użytkownikom, aby przed instalacją sprawdzili każdy serwer MCP i ograniczyli się do tych, które uzyskują dostęp do zaufanej treści."

To było w odpowiedzi na klasyczny śmiertelny atak trifekty - tutaj napastnik zgłosił problem w Jira (poprzez zgłoszenie wsparcia), co spowodowało, że Cursor ukradł sekrety dewelopera z zmiennych środowiskowych i przesłał je na serwer napastnika.

Jedynym rozwiązaniem, które znam na śmiertelną trifektę, jest odcięcie jednej z trzech nóg - kiedy Cursor mówi "ogranicz do tych, którzy mają dostęp do zaufanych treści", zalecają unikanie narażenia na niezaufane dane, które mogą zawierać złośliwe instrukcje, co często jest bardzo trudne do zrealizowania.

Korekta do tego wątku: Powiedziałem, że sekrety dewelopera zostały skradzione z zmiennych środowiskowych, ale w rzeczywistości wygląda na to, że skradziono token JWT, który był zakodowany w kodzie źródłowym. Więcej moich notatek tutaj:

56,32K

Najlepsze

Ranking

Ulubione